BITLOCKER

Prérequis à BITLOCKER avec AD :

- Windows 10/11 Pro, Entreprise ou Éducation

- Windows 7/8.1 Pro, Entreprise ou Éducation

- Windows Server (édition Enterprise ou Datacenter)

- Active Directory fonctionnel : Domaine AD avec ordinateurs joints.

- TPM (Trusted Platform Module) : Version 1.2 ou supérieure.

- UEFI : Préféré pour la compatibilité avec les partitions GPT.

BitLocker est un outil de chiffrement de disque complet qui protège les données contre les accès non autorisés en cas de vol, de perte ou d’attaque physique du disque. Il utilise des mécanismes de chiffrement puissants et s’appuie sur des composants matériels comme le TPM pour offrir une sécurité renforcée.

Puces TPM (versions)

- TPM 2.0 est plus robuste et flexible, avec des algorithmes cryptographiques améliorés. Il est également requis pour des systèmes modernes et certaines fonctionnalités de sécurité dans les versions récentes de Windows, comme BitLocker ou la sécurisation du démarrage UEFI.

- TPM 1.2 reste compatible avec certains anciens systèmes et logiciels, mais il est moins performant en termes de sécurité que la version 2.0.

Serveur AD :

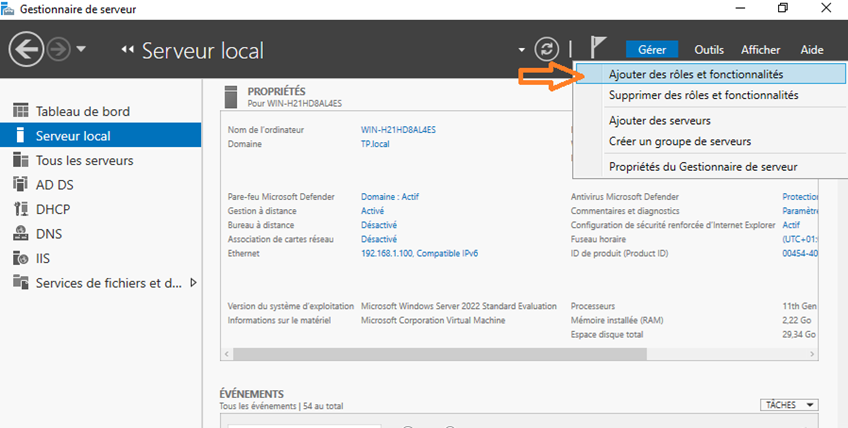

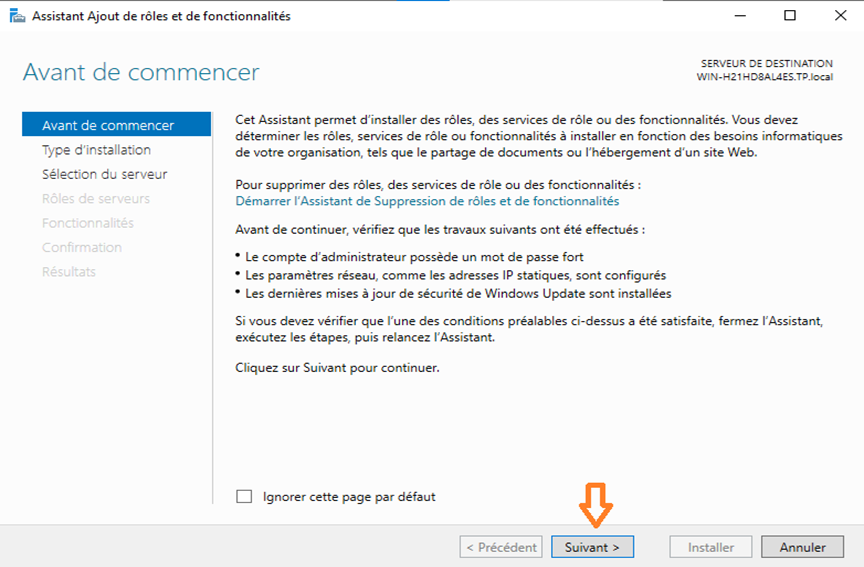

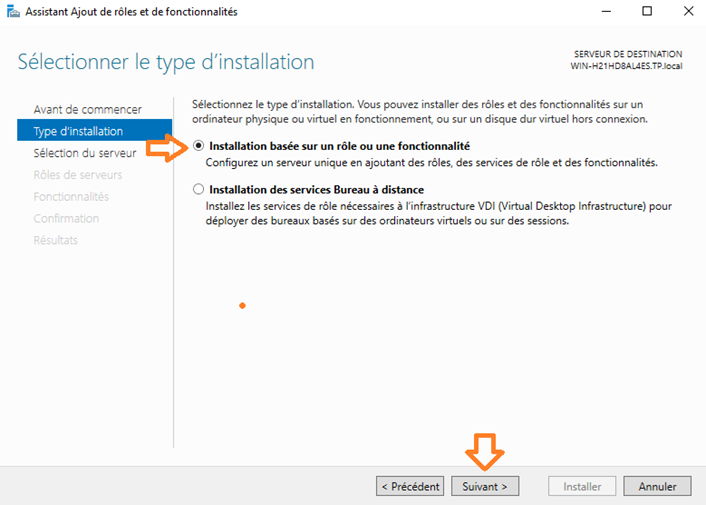

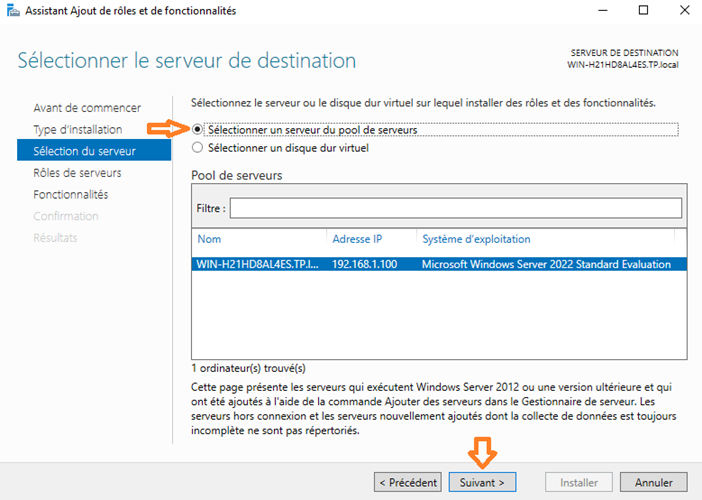

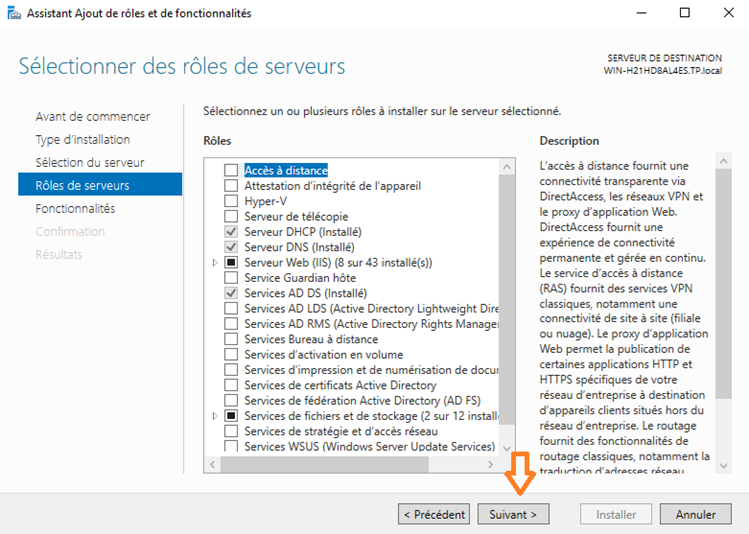

- Gérer > Ajouter des rôles et fonctionnalités

On va laisser les rôles présélectionnés :

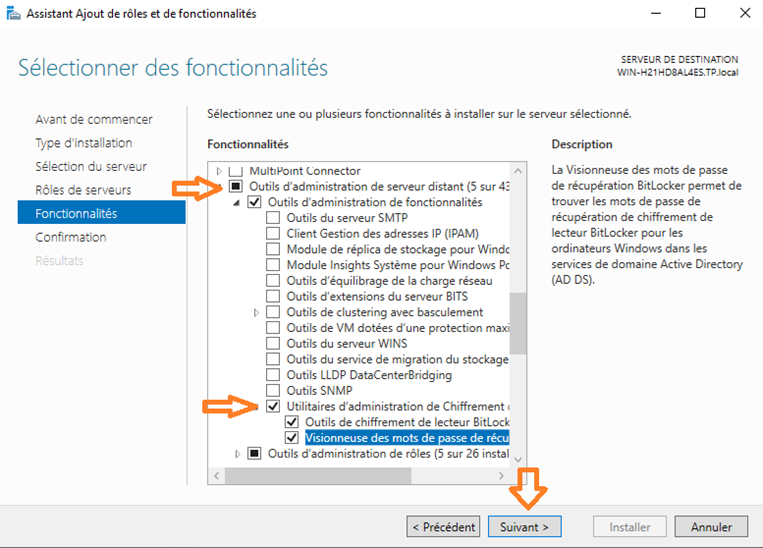

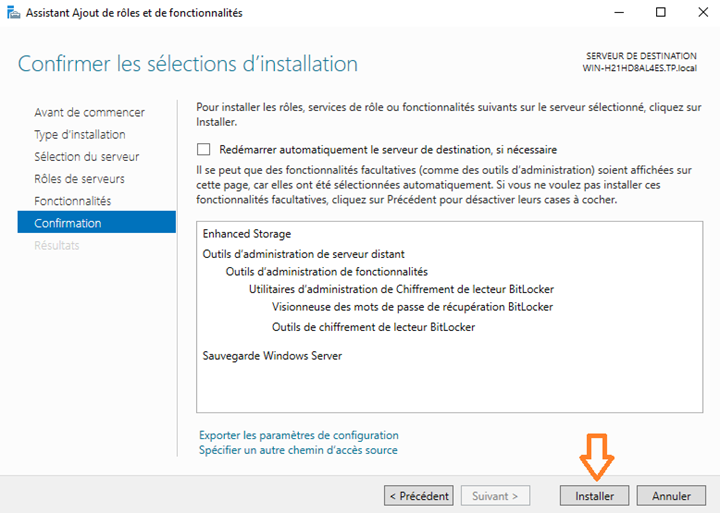

Cocher la case Outils d’administration de serveur distant > Outils d’administration de fonctionnalités > Utilitaires d’administration de chiffrement de lecteur BitLocker, ensuite cocher les deux cases (Outils de chiffrement de lecteur et Visionneuse des mots de passe de récupération…) faire Suivant

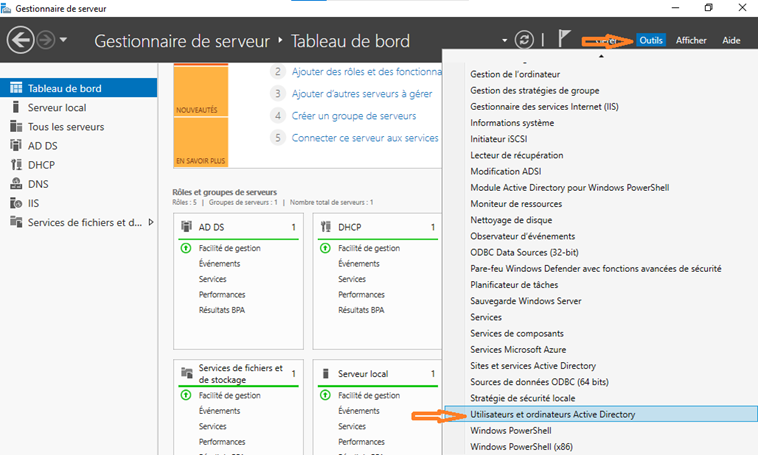

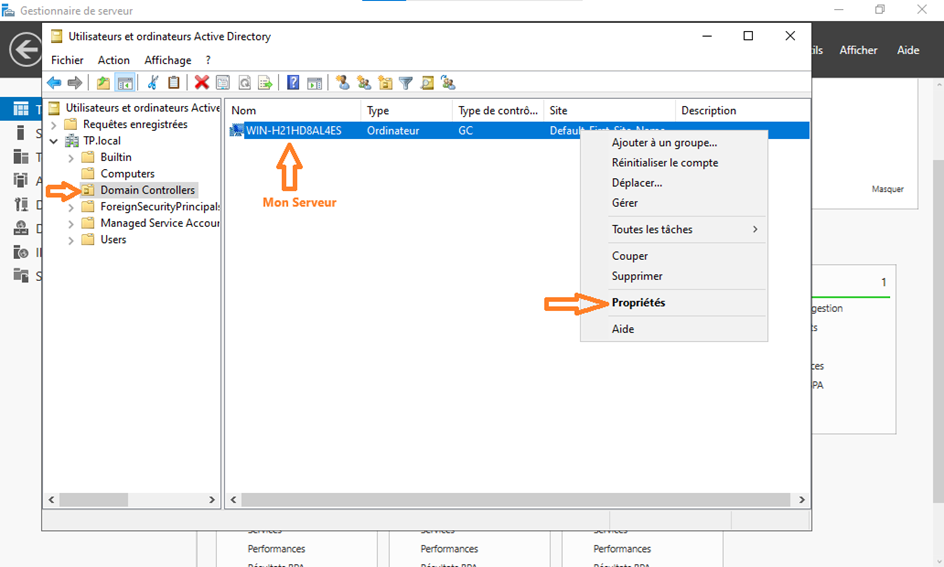

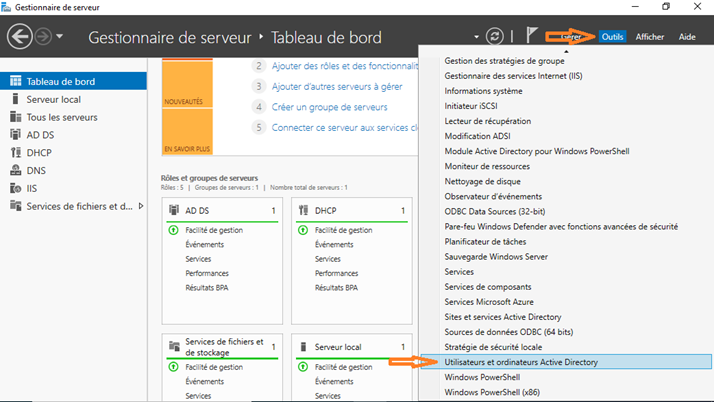

Une fois l’installation réussie, retourner sur le Gestionnaire de Serveur > Outils > Utilisateur et Ordinateurs Active Directory

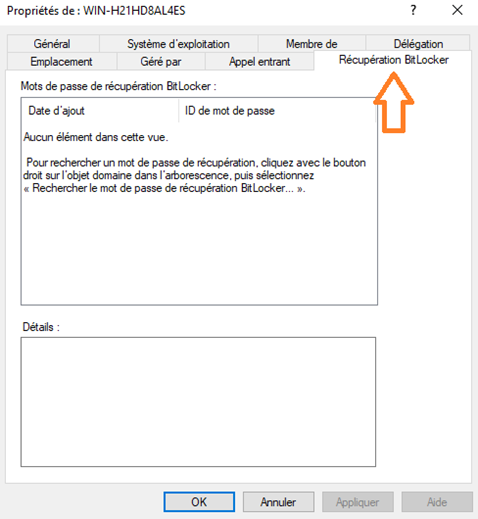

Accédez aux propriétés d’un « Ordinateur » de votre annuaire et vous verrez un nouvel onglet : « Récupération BitLocker« . (oui je n’ai pas renommer ma machine c’est mal !)

C’est au sein de cet onglet que l’ordinateur viendra stocker son identifiant et la clé de récupération BitLocker associée. De cette façon, vous centralisez les clés de récupération BitLocker dans votre annuaire Active Directory.

Passons à la création de l’OU :

Pourquoi créer une unité d’organisation ?

Créer des unités d’organisation (OU) dans Active Directory permet une gestion plus fine et flexible de l’annuaire.

Cela facilite l’organisation hiérarchique des objets tels que les utilisateurs, groupes, ordinateurs, etc., tout en permettant :

- la délégation ciblée des droits administratifs,

- l’application de stratégies de groupe (GPO) spécifiques,

- et une meilleure structuration du système d’information.

Les OU contribuent ainsi à renforcer l’ordre, la sécurité et la conformité dans des environnements informatiques complexes.

Tableau de bord > Outils > Utilisateurs et ordinateurs Active Directory

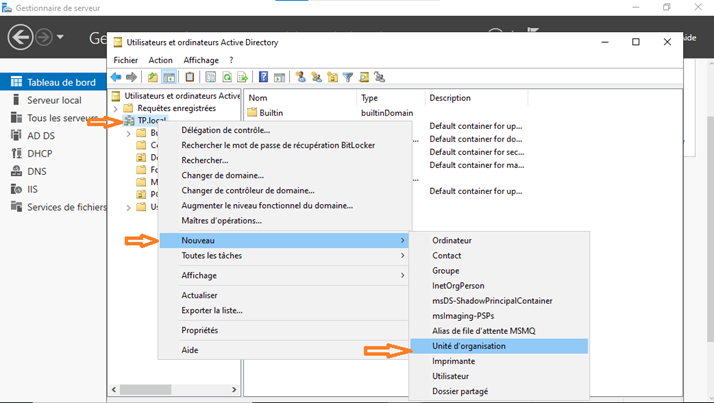

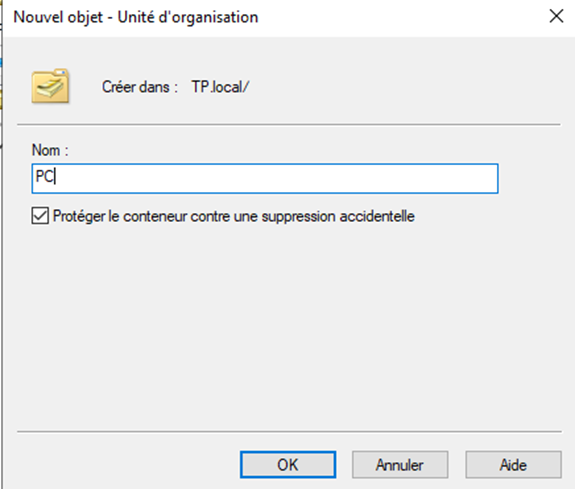

Nous allons créer l’unité d’organisation, Sélectionner votre Domaine pour moi c’est « TP.local » clique droit > Nouveau > Unité d’organisation

Donnez un nom à l’unité. Comme elle contiendra des clients, je propose « PC », mais libre à vous de choisir le nom qui vous semble le plus approprié.

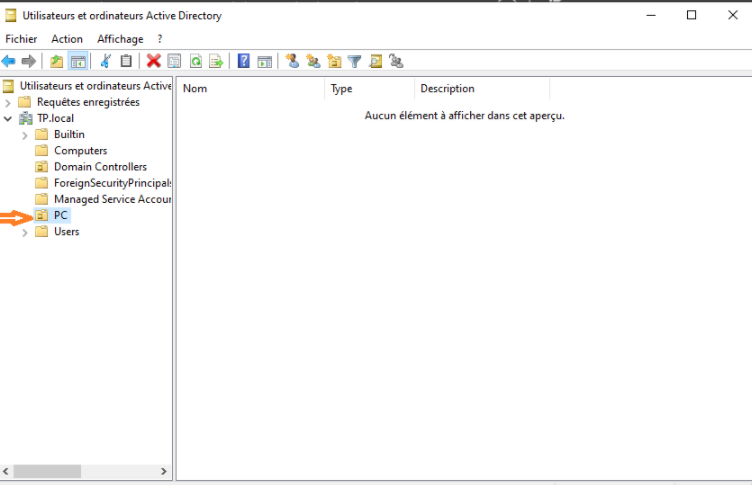

Vous devriez maintenant voir votre unité d’organisation « PC » dans la hiérarchie de votre domaine.

Allez dans Computers, faites un clic droit sur votre client, puis sélectionnez « Déplacer » et placez-le dans l’unité d’organisation PC.

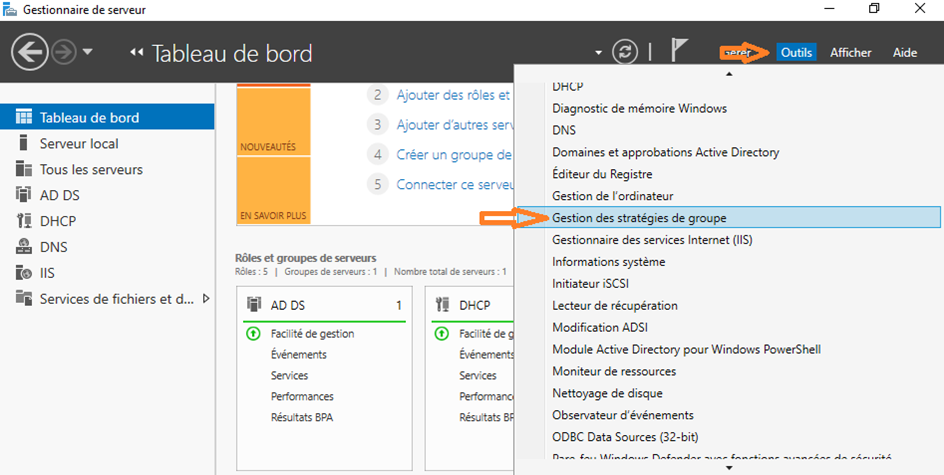

On retourne sur notre tableau de bord > Outils > Gestion des stratégies de groupes pour les création de la GPO :

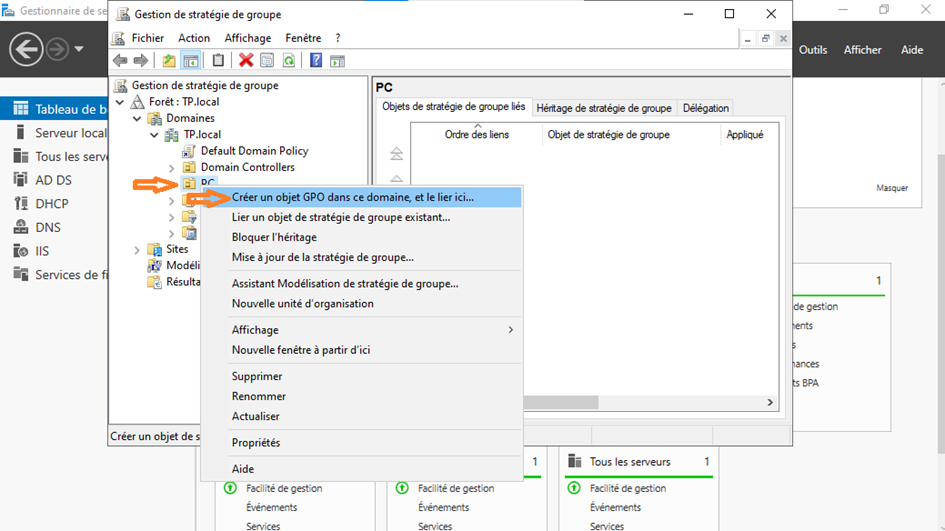

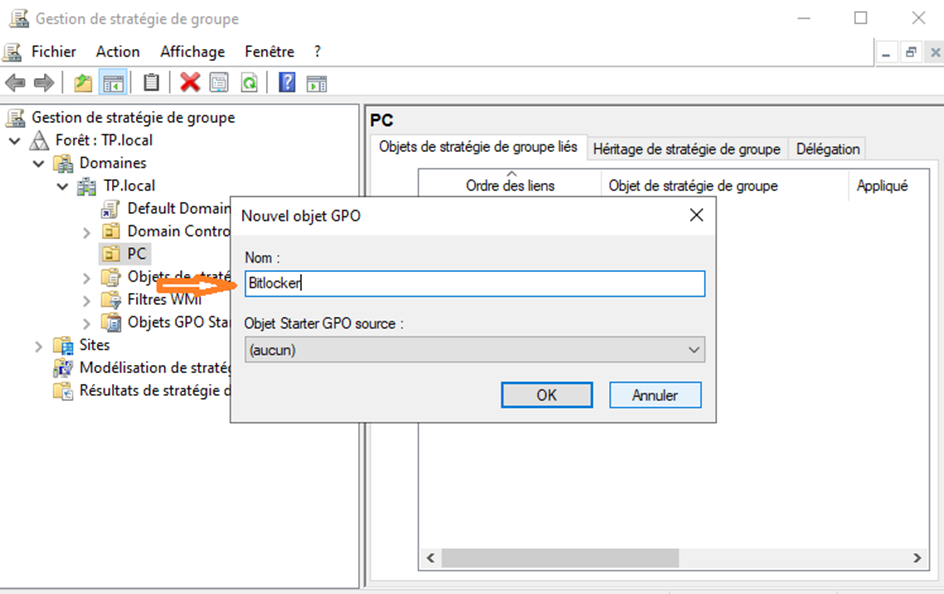

Sélectionner votre Unité « PC » clique droit et Créer un objet GPO dans ce domaine et le lier ici

Nous la nommerons Bitlocker

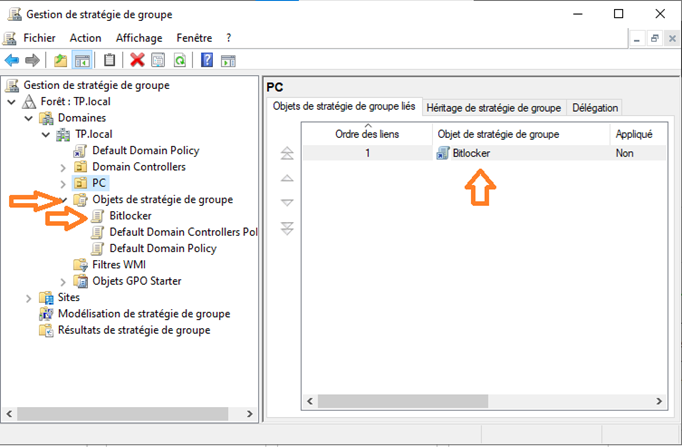

Une fois la création de notre GPO, vous devriez voir votre Objet GPO, un clique droit et faire modifier.

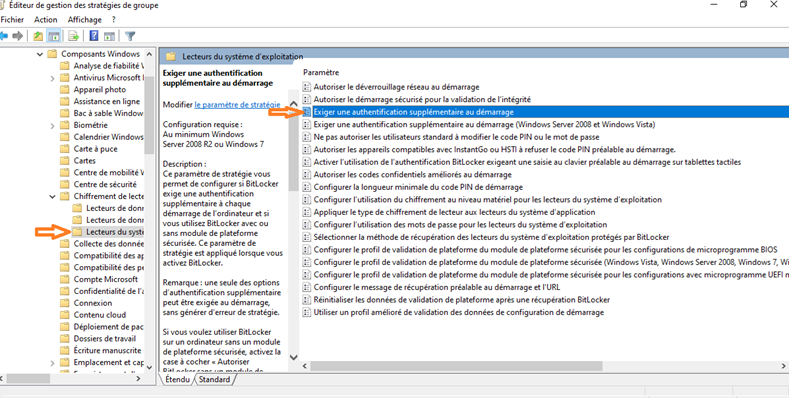

- Une nouvelle page s’ouvre à vous « Editeur de gestion des stratégies de groupe. »

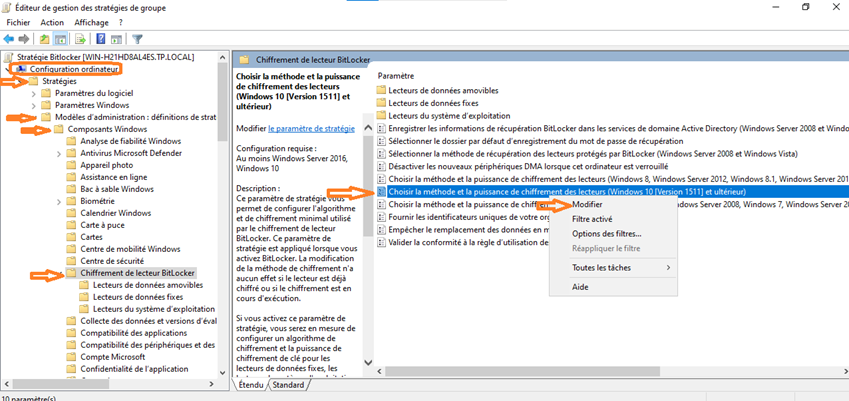

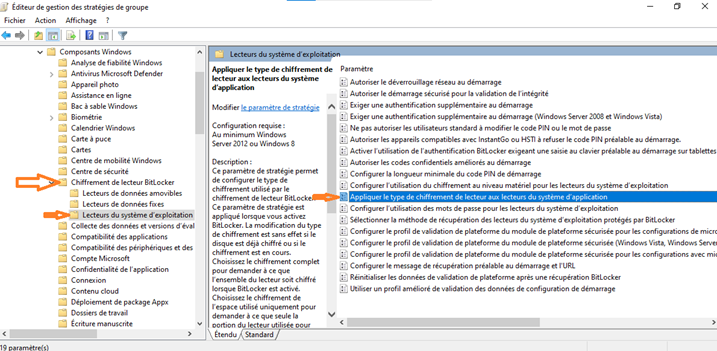

- Aller sur Configuration Ordinateur > Stratégie > Modèles d’administration > Composant Windows > Chiffrement de lecteur Bitlocker (Clique gauche sur le fichier)

Lecteurs de données amovibles : configuration de BitLocker sur les disques externes, les clés USB, etc…

Lecteurs de données fixes : configuration de BitLocker sur les volumes correspondants aux disques locaux du PC.

Lecteurs du système d’exploitation : configuration de BitLocker sur le disque du système Windows, donc le « C ».

On va modifier « Choisir la méthode et la puissance de chiffrement des lecteurs Windows 10 et ultérieur

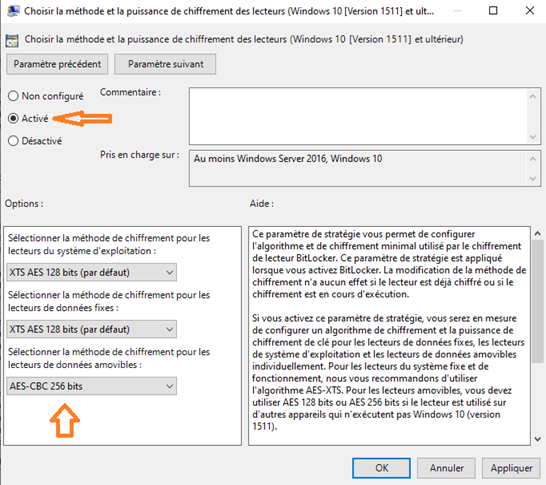

- On coche la case Activé

- On augmente le chiffrement (Sécurité) du dernier en AES-CBC 256 Bits, Ca concerne tout les lecteurs amovibles

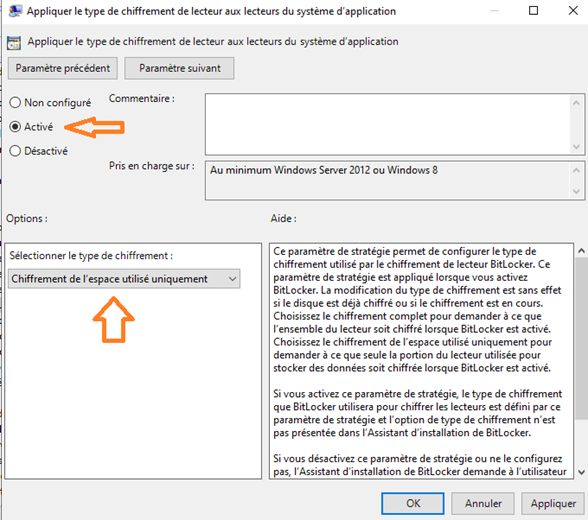

On sélectionne le dossier à gauche dans la liste « Lecteurs du système d’exploitation », puis on sélection dans la liste à droite « Appliquer le type de chiffrement de lecteur aux lecteurs du système d’application. » clique droit Modifier.

Activez le, puis en dessous dans Sélectionner le type de chiffrement, choisissez Chiffrement de l’espace utilisé uniquement, OK.

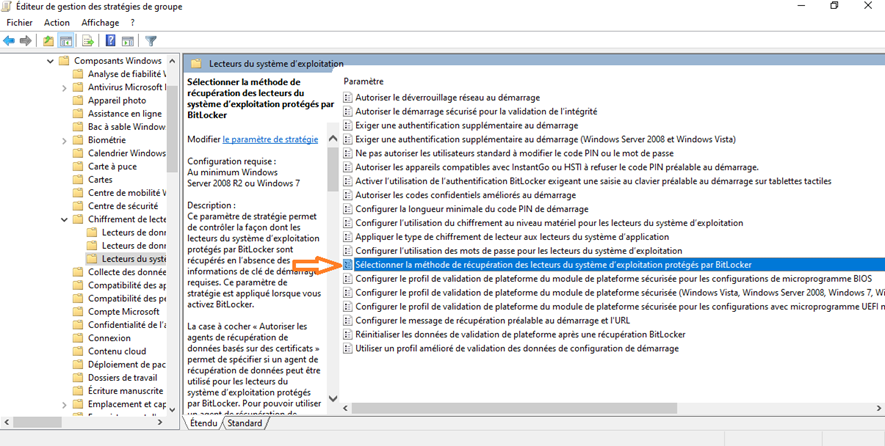

Une fois valider, on reste toujours dans le dossier Lecteurs du système d’exploitation, mais cette fois on va modifier le fichier « Sélectionner la méthode de récupération des lecteurs du système d’exploitation protégés par Bitlocker » clique droit > Modifier.

Il va permettre d’indiquer aux postes qu’ils doivent sauvegarder leur clé de récupération dans l’Active Directory et de vérifier que la clé est bien sauvegardée dans l’annuaire AD avant de commencer à chiffrer.

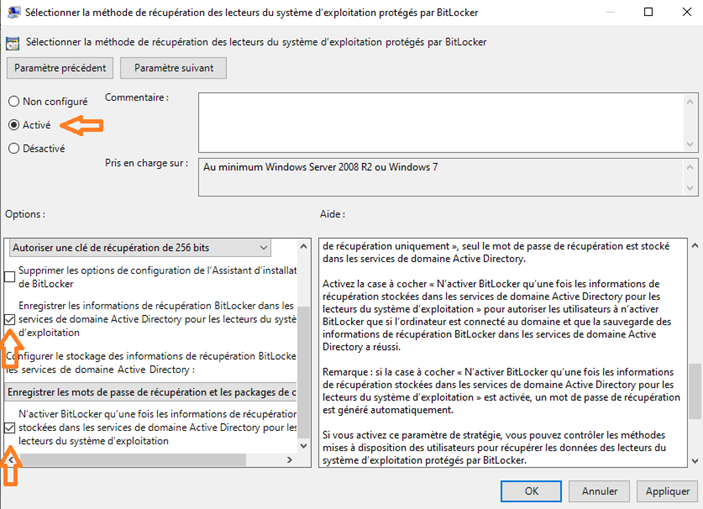

- Cocher la case Activer, ainsi que les cases demandées.

- Enregistrer les informations de récupération de BitLocker dans les services de domaine Active Directory pour les lecteurs du système d’exploitation

- N’activer BitLocker qu’une fois les informations de récupération stockées dans les services de domaine Active Directory pour les lecteurs du système d’exploitation

- Faite Ok.

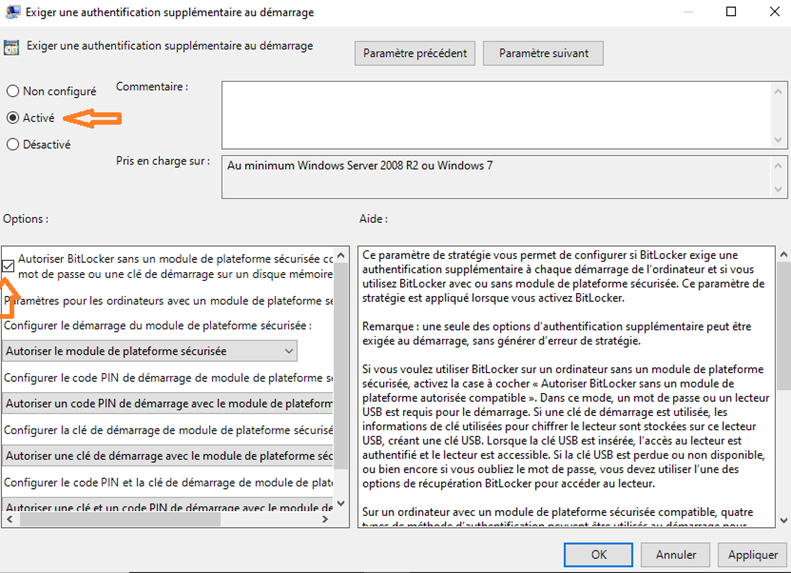

Cette étape est uniquement à faire si vous ne possédez pas de puce TPM sur votre Ordinateur !

Pour notre par nous utilisons une VM Hyper V elle n’en possède pas par défaut, donc on va le faire.

On reste toujours dans notre dossier Lecteurs du système d’exploitation.

Sélectionner le fichier « Exiger une authentification supplémentaire au démarrage » puis modifier.

- Cocher la case Activer car nous ne possédons pas de puce TPM.

- Et vérifier que la case Autoriser Bitolocker sois bien cocher également.

- OK.

Notre GPO Bitlocker est prête !

Nous passons sur la VM client pour configurer Bitlocker :

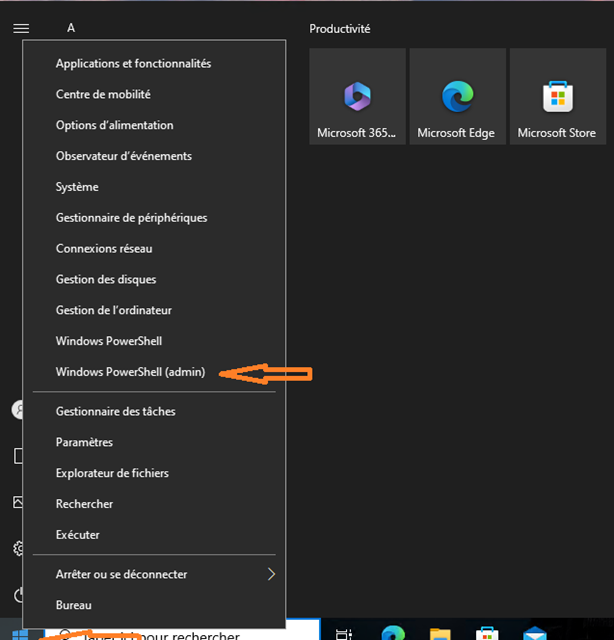

Clique droite sur le logo Windows en bas a gauche de votre écran, ensuite sélectionner Windows Powershell (Admin)

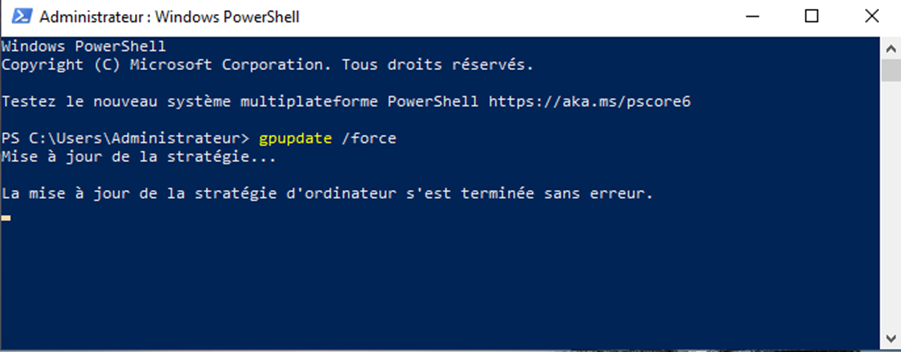

- Une fenêtre Powershell va s’ouvrir entre cette commande pour mettre à jour les GPO du serveur « gpupdate /force »

- Une fois la mise à jour GPO terminée, fermer la fenêtre et redémarrer votre Ordinateur pour que tout soit pris en compte

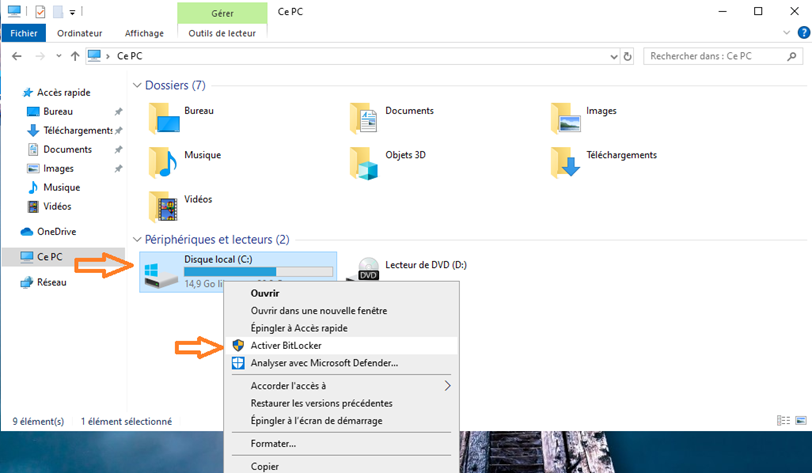

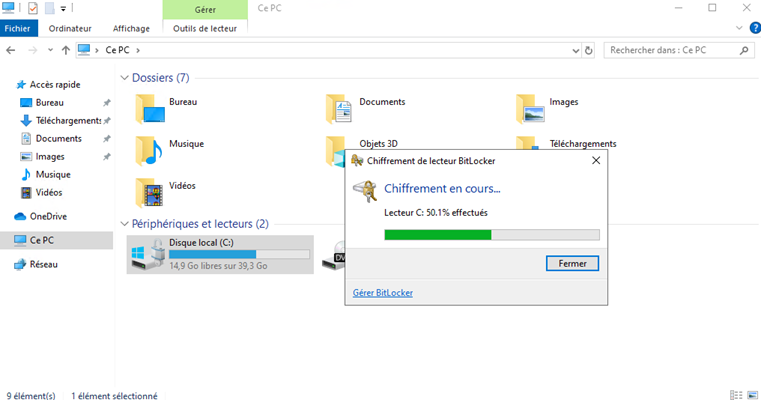

- Saisir la touche Windows + E et vous aurez la fenêtre « Ce PC »

- Sélectionner Votre disque dur, clique droit > Activer Bitlocker

Cela va activer le chiffrement de Lecteur Bitlocker

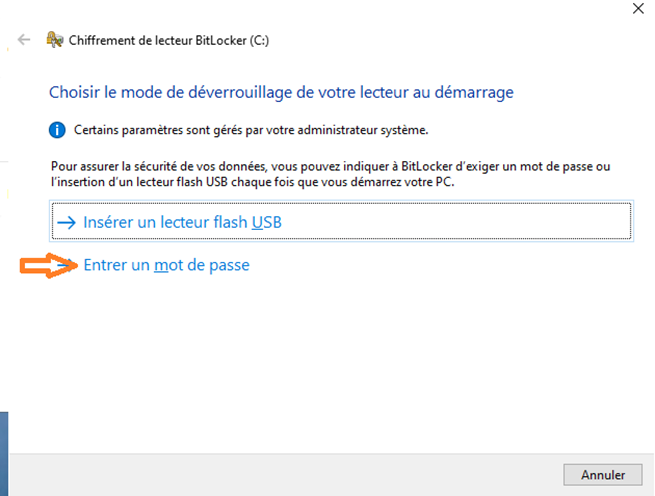

Maintenant on va choisir le mode de déverrouillage de notre lecteur

- Sélectionner Enter mot un mot de passe

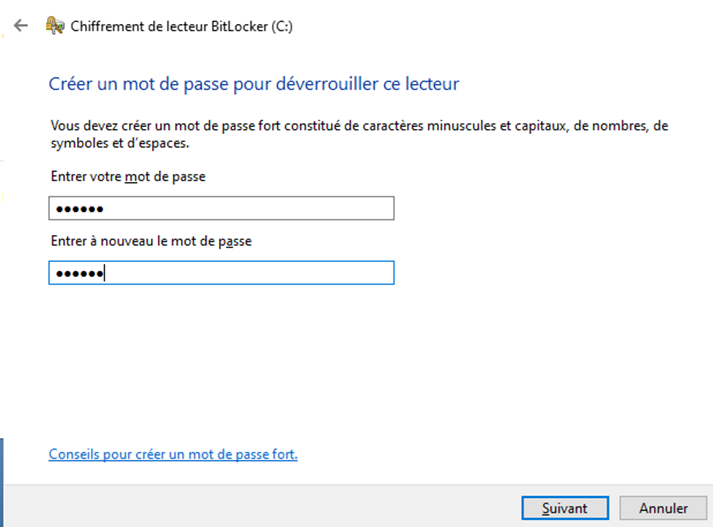

Saisissez un mot de passe, puis suivant

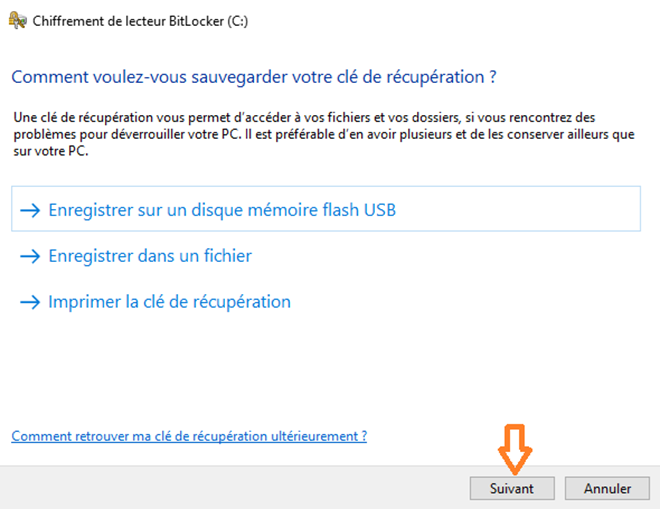

Ne rien sélectionner juste faire suivant. puisque notre clé sera enregistrée sur notre Serveur.

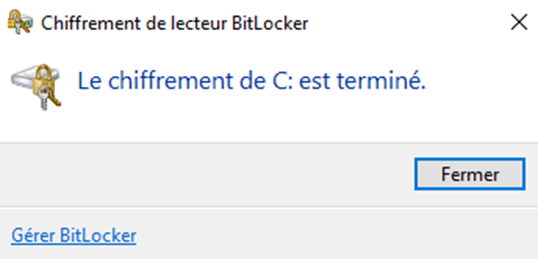

Décocher la vérification et faire suivant et vous devriez avoir cet écran, avec le Chiffrement en cour.

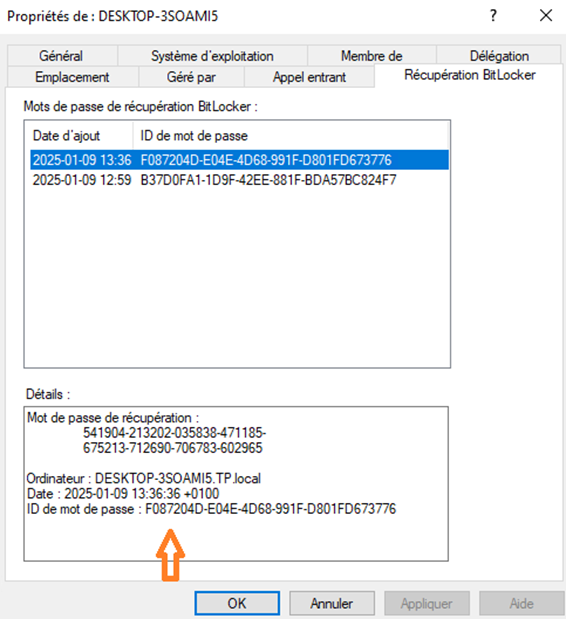

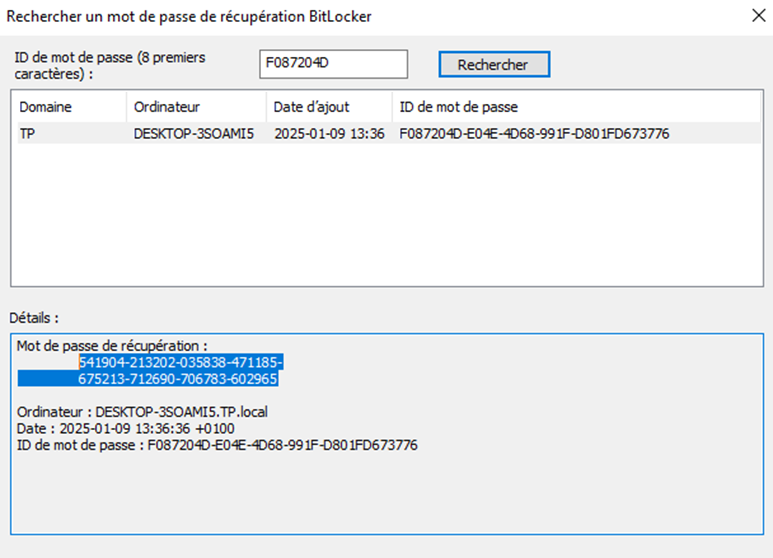

Vérification des clés de récupération Bitlocker sur le Server

On repasse sur le serveur AD.

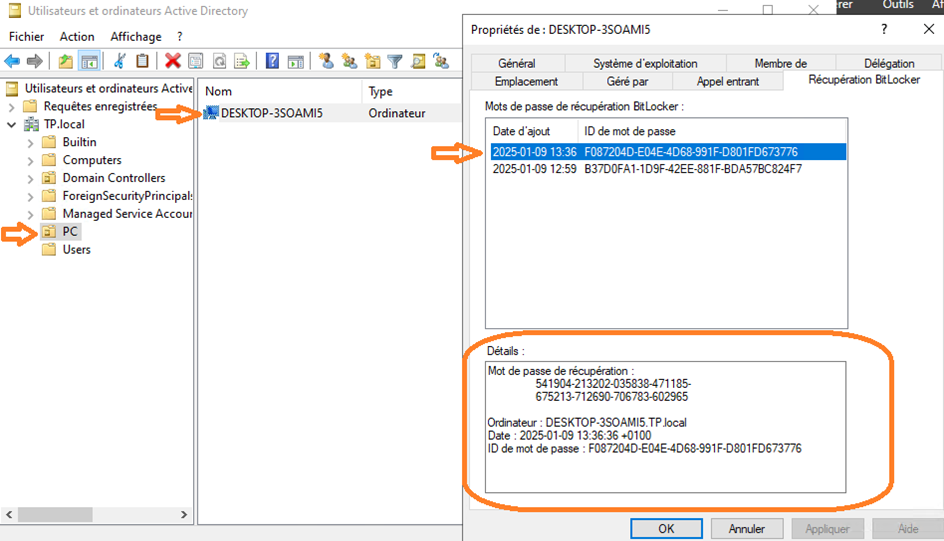

- Tableau de bord du serveur > Outils > Utilisateurs et Ordinateurs Active Directory

- Sélectionnez votre unité d’organisation « PC »

- A droite vous aurez votre client, le mien est (DESKTOP-3SOAMI6) clique droit propriété

- Récupération BitLocker

- Vous devriez voir dans l’onglet Récupération BitLocker, la date, l’heure de chiffrement BitLocker et votre ID de mot de passe.

- Si tout cela apparait c’est que tout est en place.

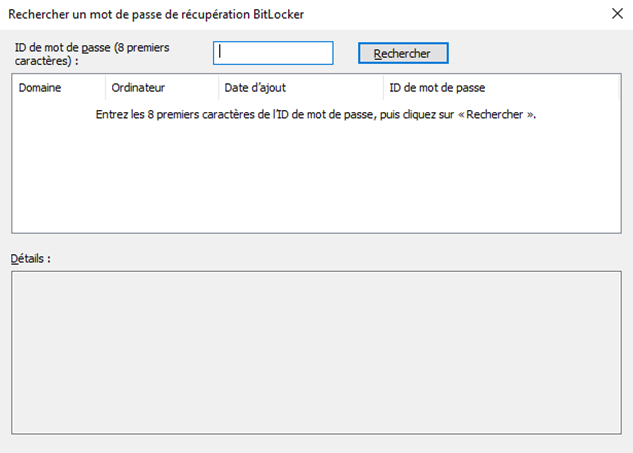

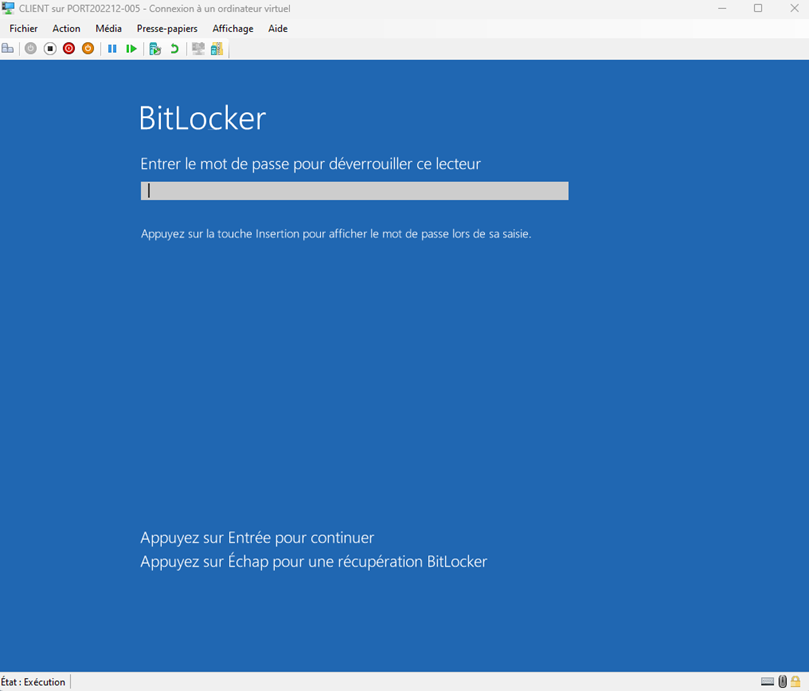

Rechercher et récupérer un mot de passe BitLocker d’un PC :

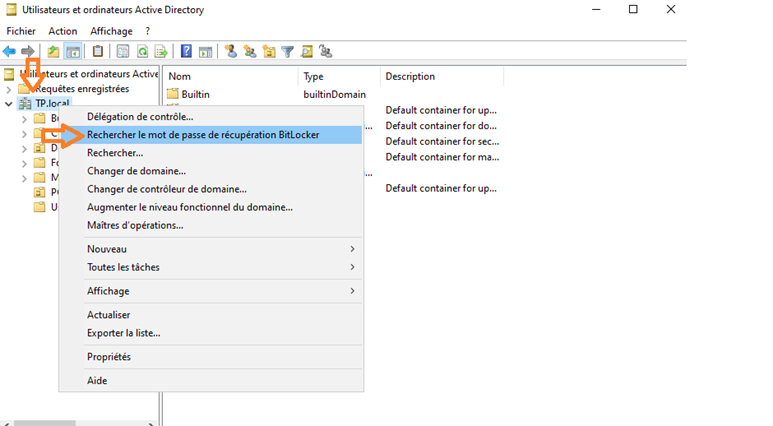

Faire un clique droit sur votre Domaine « rechercher le de mot de passe BitLocker » dans « Utilisateurs et ordinateurs Active Directory ».

- Vous devriez avoir cette page

- Il vous demandera les 8 premiers caractères de votre ID de mot de passe

- Donc remonté un peu votre tuto vous devriez avoir l’ID de votre mot de passe dans la partie « Vérification des clés BitLocker »

- OU

- Tableau de bord du serveur > Outils > Utilisateurs et Ordinateurs Active Directory

- Sélectionnez votre unité d’organisation « PC »

- A droite vous aurez votre client le mien est (DESKTOP-3SOAMI6) clique droit propriété

- Récupération BitLocker

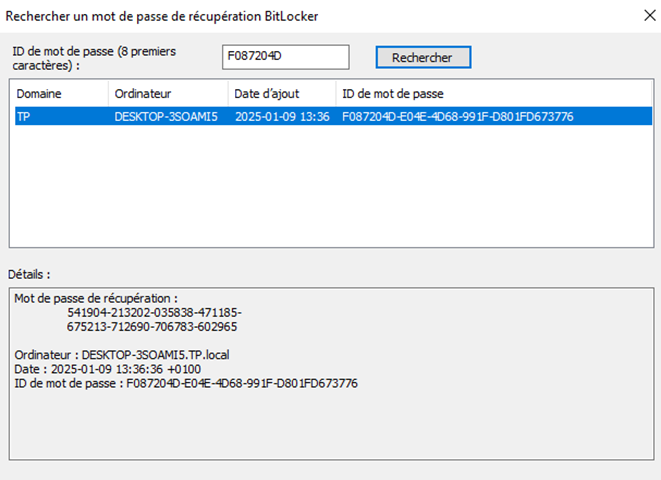

- Donc pour moi mes 8 premier caractère de mon ID de mot de passe est F087204D

- Pour vous il sera différent, maintenant que j’ai mes 8 premier caractère je retourne sur ma page « Rechercher un mot de passe de récupération BitLocker »

- Rentrer vos 8 premier caractères de votre Client et vous devriez avoir ceci

- La vous avez le mot de passe de récupération.

Mettre le déverrouillage en mode TPM + PIN

Maintenant on va mettre un déverrouillage TPM + PIN

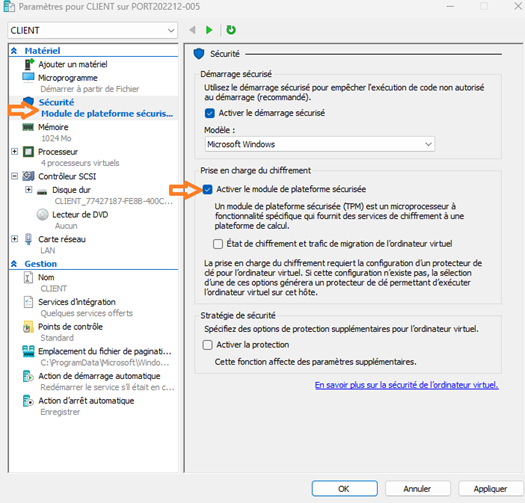

Eteignez votre Client (VM)

Sur Hyper V, faites clique droit sur votre Client > Paramètres et dans matériel vous avez Sécurité aller dessus, puis cocher la case « Activer le module de plateforme sécurisée » puis OK

Relancer votre Client (VM)

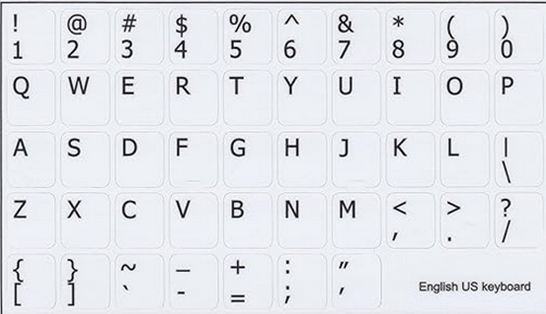

Vous aurez directement une sécurité BitLocker il vous demandera votre mot de passe

Attention le clavier est en QWERTY

Echap si vous avez oublié votre mot de passe

Vous pouvez récupérer votre clé de récupération sur votre SERVER

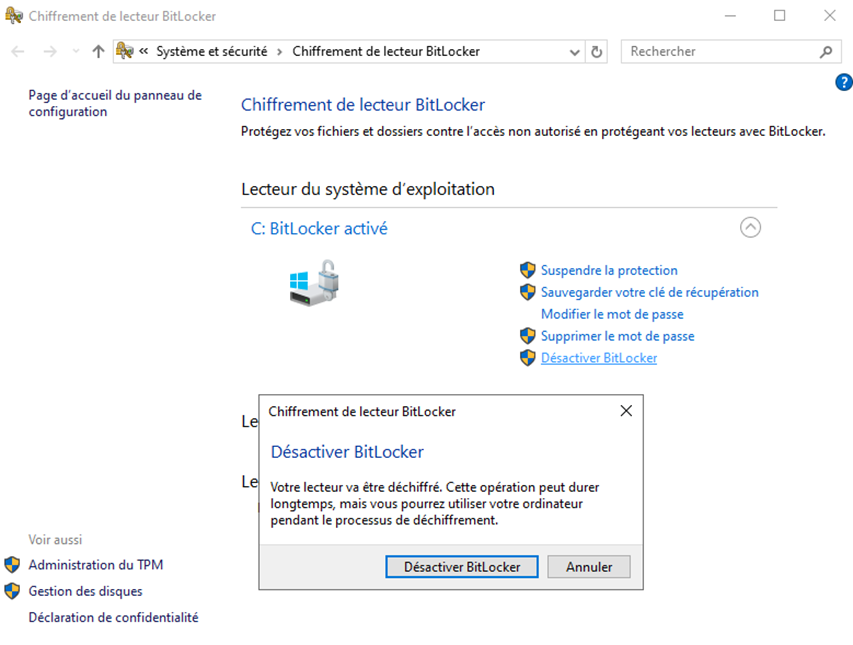

Désactiver Bitlocker

Panneau de configuration > Système et sécurité > Chiffrement de lecteur de BitLocker > Désactiver Bitlocker

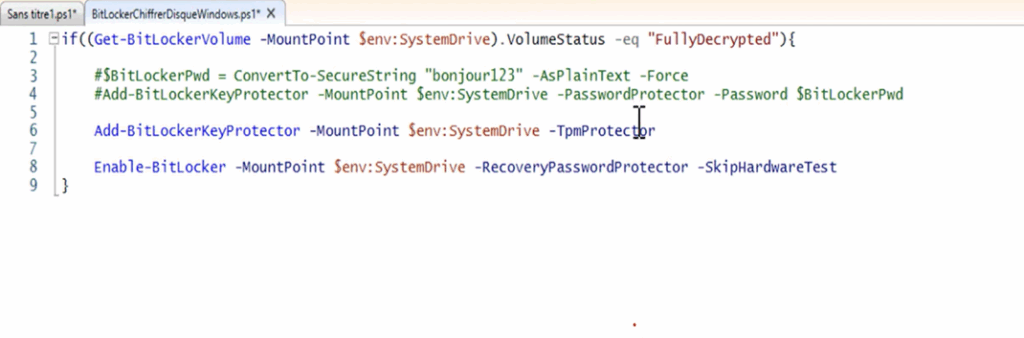

Pour déployer la GPO automatiquement sans avoir à aller sur chaque poste on peut ajouter un script à la GPO .

Les ligne 3 et 4 sont nécessaires pour les machines virtuelles sans TPM. Sur une machine physique on les désactive pour activer la ligne 6. De plus si on veut que Windows face bien la vérification Hardware avant d’activer le cryptage il nous faudra supprimer l’argument -SkipharwareTest à la fin de la ligne 8.

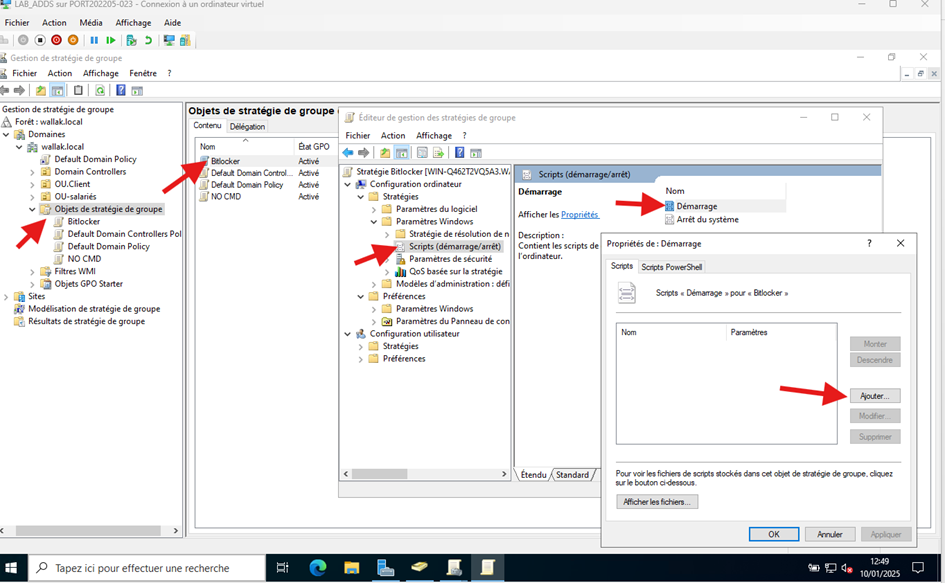

Ensuite nos allons activer le script dans la GPO

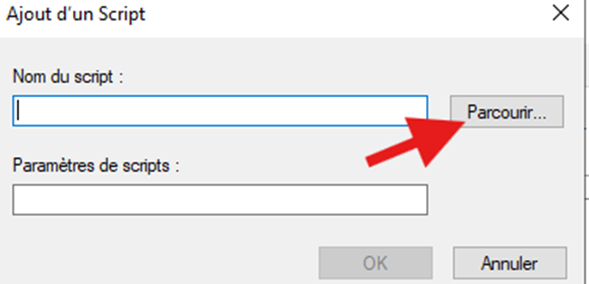

On ajoute notre script power shell.

On a plus qu’a démarrer la machine client et à faire un « gpupdate /force » dans le power shell du PC client puis redémarrer et l’encryptage va se lancer. (Cette action peut également être faite automatiquement via un script sur pc client ou une GPO également).

Voilà, vous maitrisez Bitlocker !