Installation de pfSense

Liens utile :

https://docs.netgate.com/pfsense/en/latest/install/install-walkthrough.html (installation officiel)

pfSense est un système d’exploitation open-source basé sur FreeBSD, conçu pour être utilisé comme un pare-feu et un routeur. Il offre des fonctionnalités avancées de sécurité, de gestion de réseau et de filtrage de trafic, et permet la création de VPN, la gestion des VLAN, ainsi que le contrôle du trafic entrant et sortant. pfSense est souvent utilisé dans des environnements réseau pour protéger, surveiller et gérer les flux de données entre différents segments de réseau. Il dispose d’une interface web intuitive pour la configuration et la gestion.

Configuration pour VM PFSense :

1 Coeur

2GO Ram conseillé

10GO stockage conseillé

1 carte réseau WAN (accès internet) + 1 carte réseau LAN.

Boot : Bios

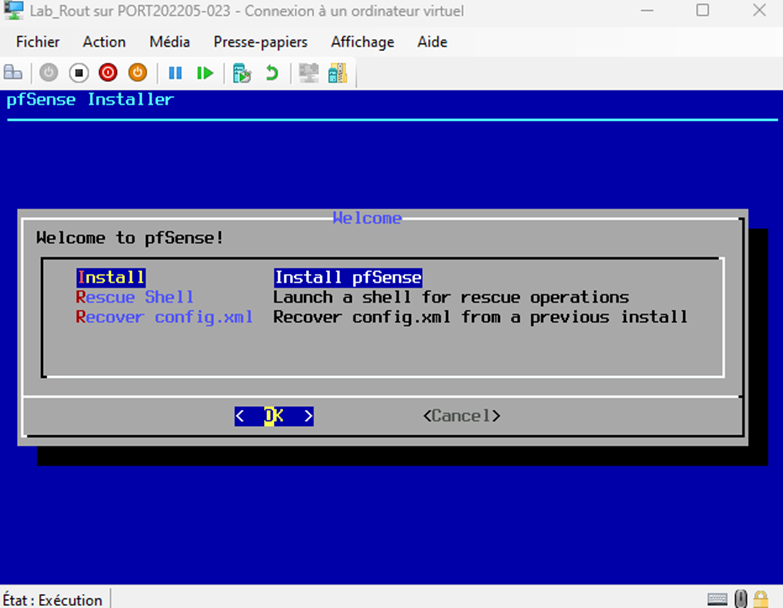

Démarrer la VM :

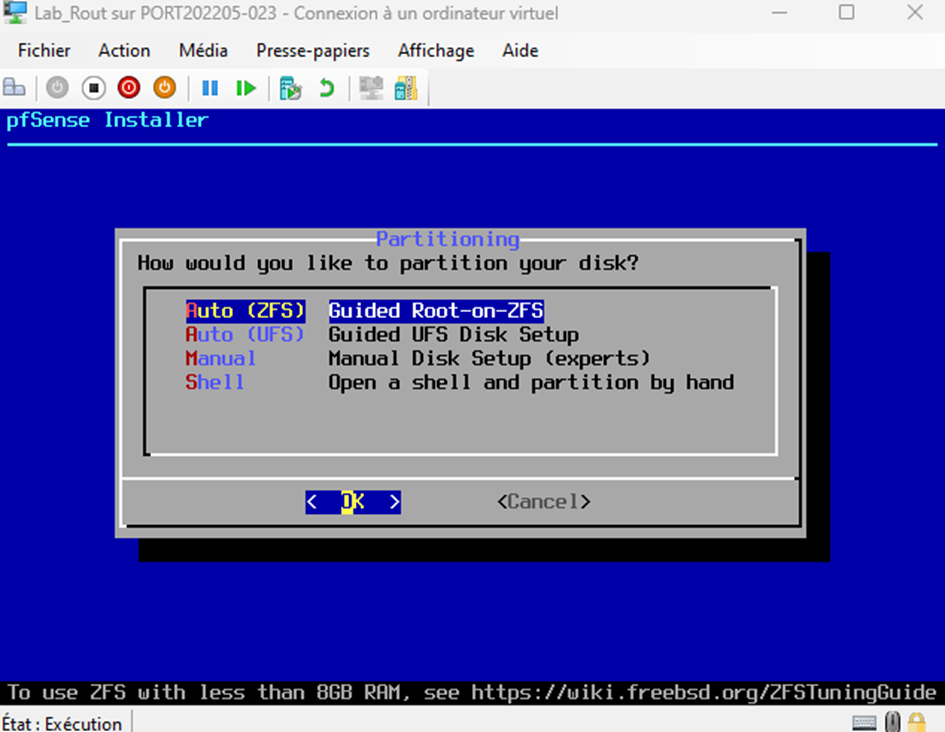

Nous allons sélectionné une partition de disque Automatique en ZFS.

Résumé comparatif :

| Fonctionnalité | UFS | ZFS |

| Origine | Développé pour Unix classique | Développé par Sun Microsystems pour Solaris |

| Gestion des volumes | Simple, pas de gestion avancée | Gestion avancée des volumes et des disques |

| Snapshots | Non supporté (sauf solutions externes) | Support natif des snapshots en temps réel |

| Redondance | Non intégré, nécessite un RAID externe | RAID-Z intégré, tolérance aux pannes |

| Compression | Non supporté | Compression des données en temps réel |

| Déduplication | Non supporté | Déduplication des données |

| Vérification d’intégrité | Simple, pas de mécanisme intégré | Vérification et correction automatique des données |

| Scalabilité | Limité à des systèmes plus petits | Très scalable, gère des volumes énormes |

| Simplicité | Plus simple à utiliser et configurer | Plus complexe, mais plus puissant |

Conclusion :

- UFS est un choix plus simple et plus direct pour des systèmes classiques qui n’ont pas besoin de fonctionnalités avancées.

- ZFS est destiné aux environnements modernes qui nécessitent une gestion avancée des données, de la tolérance aux pannes, des snapshots, de la compression, etc. C’est le choix idéal pour les systèmes de stockage à grande échelle ou les serveurs de fichiers.

Résumé comparatif :

| Fonctionnalité | UFS | ZFS |

| Origine | Développé pour Unix classique | Développé par Sun Microsystems pour Solaris |

| Gestion des volumes | Simple, pas de gestion avancée | Gestion avancée des volumes et des disques |

| Snapshots | Non supporté (sauf solutions externes) | Support natif des snapshots en temps réel |

| Redondance | Non intégré, nécessite un RAID externe | RAID-Z intégré, tolérance aux pannes |

| Compression | Non supporté | Compression des données en temps réel |

| Déduplication | Non supporté | Déduplication des données |

| Vérification d’intégrité | Simple, pas de mécanisme intégré | Vérification et correction automatique des données |

| Scalabilité | Limité à des systèmes plus petits | Très scalable, gère des volumes énormes |

| Simplicité | Plus simple à utiliser et configurer | Plus complexe, mais plus puissant |

Conclusion :

- UFS est un choix plus simple et plus direct pour des systèmes classiques qui n’ont pas besoin de fonctionnalités avancées.

- ZFS est destiné aux environnements modernes qui nécessitent une gestion avancée des données, de la tolérance aux pannes, des snapshots, de la compression, etc. C’est le choix idéal pour les systèmes de stockage à grande échelle ou les serveurs de fichiers.

Résumé comparatif :

| Fonctionnalité | UFS | ZFS |

| Origine | Développé pour Unix classique | Développé par Sun Microsystems pour Solaris |

| Gestion des volumes | Simple, pas de gestion avancée | Gestion avancée des volumes et des disques |

| Snapshots | Non supporté (sauf solutions externes) | Support natif des snapshots en temps réel |

| Redondance | Non intégré, nécessite un RAID externe | RAID-Z intégré, tolérance aux pannes |

| Compression | Non supporté | Compression des données en temps réel |

| Déduplication | Non supporté | Déduplication des données |

| Vérification d’intégrité | Simple, pas de mécanisme intégré | Vérification et correction automatique des données |

| Scalabilité | Limité à des systèmes plus petits | Très scalable, gère des volumes énormes |

| Simplicité | Plus simple à utiliser et configurer | Plus complexe, mais plus puissant |

Conclusion :

- UFS est un choix plus simple et plus direct pour des systèmes classiques qui n’ont pas besoin de fonctionnalités avancées.

- ZFS est destiné aux environnements modernes qui nécessitent une gestion avancée des données, de la tolérance aux pannes, des snapshots, de la compression, etc. C’est le choix idéal pour les systèmes de stockage à grande échelle ou les serveurs de fichiers.

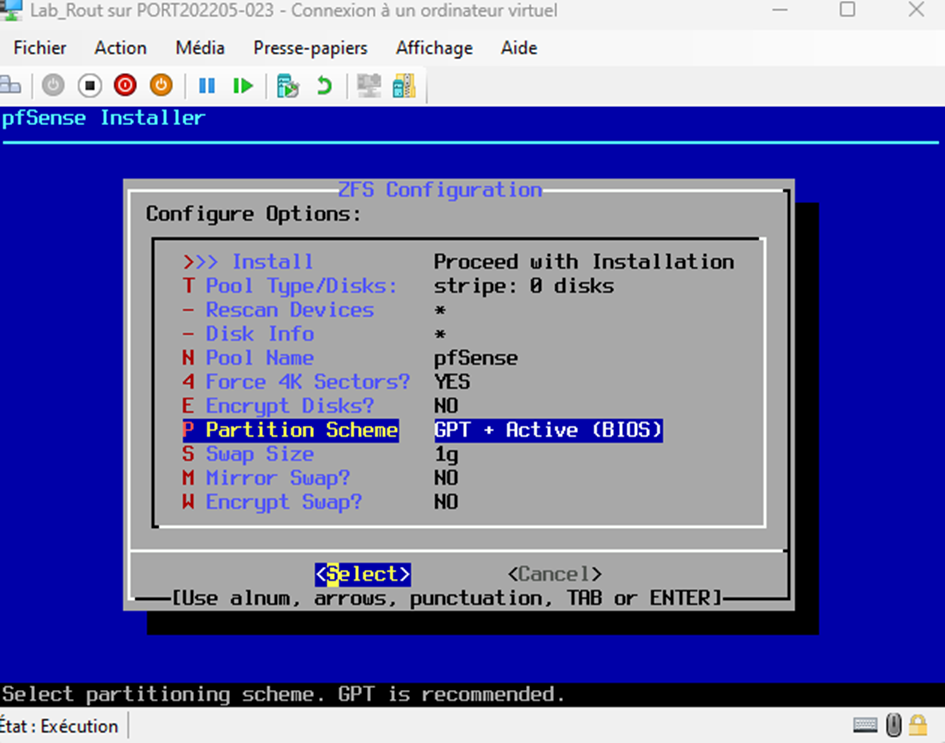

Quelques explications sur les paramètres ci-dessus :

Pool type/Disk pour les miroirs et les Raids :

Raids Stripe (RAID 0) : Description : Dans un pool de type Stripe (également appelé RAID 0), les données sont réparties de manière égale sur plusieurs disques sans aucune redondance.

Mirror (RAID 1) : Description : Un Mirror (également appelé RAID 1) est une configuration où les données sont répliquées exactement sur deux disques (ou plus, mais souvent deux).

RAID-Z1 : Description : RAID-Z1 est l’équivalent de RAID 5. Les données sont réparties sur plusieurs disques avec une parité pour la redondance. En cas de panne d’un disque, les données peuvent être reconstruites à l’aide de la parité.

RAID-Z2 : Description : RAID-Z2 est similaire à RAID-Z1, mais il utilise deux disques de parité au lieu d’un. Cela permet une tolérance aux pannes plus élevée.

RAID-Z3 : Description : RAID-Z3 est une version de RAID-Z qui utilise trois disques de parité pour offrir une redondance maximale.

« Force 4K sector » est une option qui permet de forcer l’utilisation des secteurs de 4 Ko sur un disque dur ou SSD lors de l’installation de pfSense. Cela garantit une meilleure gestion des disques modernes et améliore les performances, en particulier sur les disques de grande capacité.

Encrypt disk pour encrypter les disk dure mais Attention! Si la partition boot est encrypté la machine ne pourra pas démarrer.

Partition scheme :

Résumé des options :

| Option | Type de partitionnement | Compatibilité | Description |

| GPT (BIOS) | GPT | BIOS traditionnel | GPT avec un schéma de partition compatible BIOS, mais limité par certaines fonctionnalités. |

| GPT (UEFI) | GPT | UEFI | Utilise GPT avec un démarrage UEFI, offrant plus de flexibilité et de capacité de disque. |

| GPT (BIOS + UEFI) | GPT | BIOS et UEFI | Compatible avec les deux modes de démarrage (BIOS et UEFI), idéal pour les systèmes mixtes. |

| MBR (BIOS) | MBR | BIOS traditionnel | Schéma de partitionnement plus ancien, limite la taille du disque à 2 To et fonctionne uniquement avec BIOS. |

| GPT + Active (BIOS) | GPT avec « Active » | BIOS traditionnel | Utilise GPT mais marque le disque comme actif pour être utilisé en mode BIOS. |

| GPT + Lenovo Fix (BIOS) | GPT | BIOS traditionnel (Lenovo) | Solution spécifique pour certains ordinateurs Lenovo pour permettre le démarrage GPT en mode BIOS. |

Swap size : pour réserver une partie du disk à l’OS afin qu’il puisse s’en servir comme ram de secours en cas de besoin ( ram>4GO entre 2 et 4GO de swap // ram=4et8 GO la moitié de la taille de la ram en swap et si ram=32GO, swap de 16GO)

Le mirror swap fait référence à la mise en place d’une partition swap en miroir, c’est-à-dire la duplication de la partition swap sur deux ou plusieurs disques pour assurer une redondance et une tolérance aux pannes. Cela signifie que si un disque contenant la partition swap tombe en panne, l’autre disque peut toujours prendre le relais, évitant ainsi une interruption de service.

Appuyer sur « espace » pour sélectionner le disque.

« Yes »

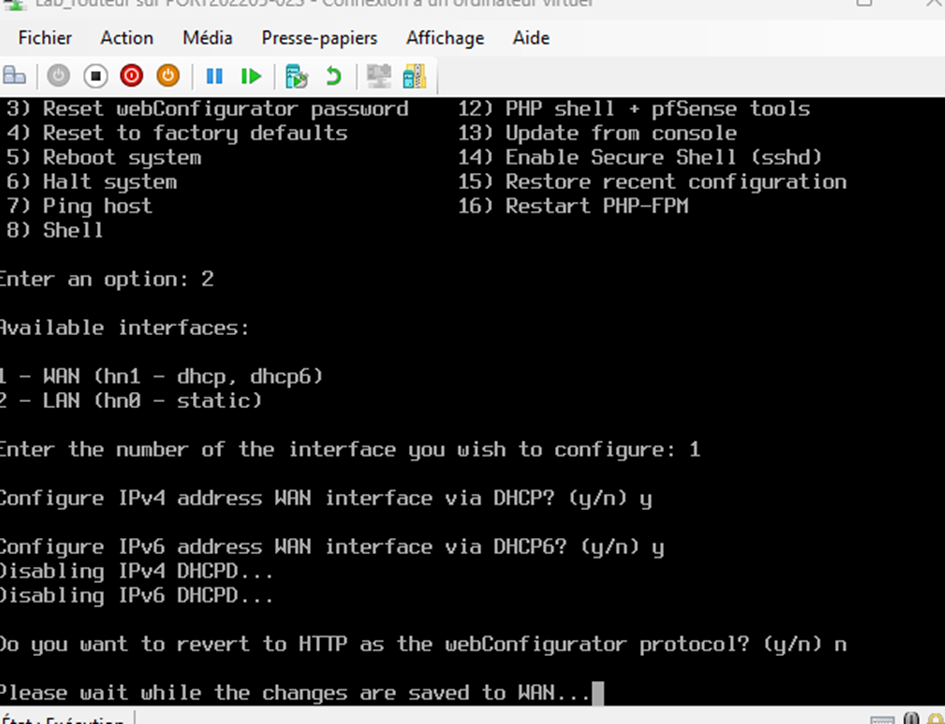

Nous voilà à présent sur l’interface post installation :

D’ici, vous avez déjà la possibilité d’agir sur plusieurs configurations, notamment sur les interfaces réseau et l’attribution des adresses IP, si besoin. Normalement pfSense détectera automatiquement les cartes réseau, il récupère une adresse IPp via le DHCP de votre réseau déjà connecté à internet (WAN pfSense) et vous créera un réseau LAN avec un IP par défaut qui vous donnera votre gateway 192.168.1.1/24.

Passons à l’interface web de pfSense :

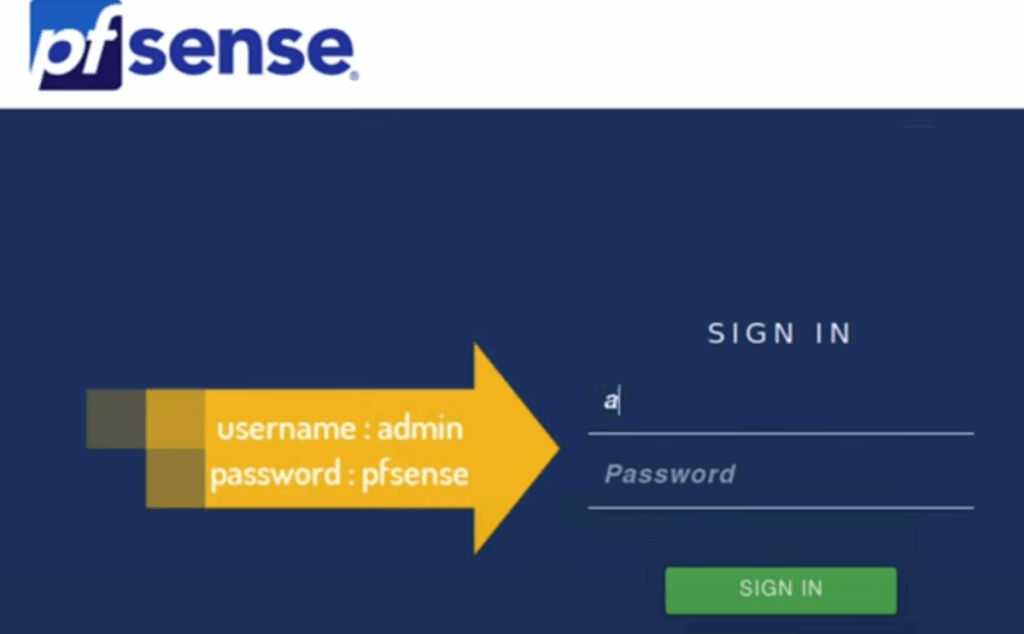

Ouvrez un navigateur via une machine connecté à l’interface réseau LAN de pfSense et entrez y l’adresse de gateway 1992168.1.1.

Vous arriverez sur la page d’identification avec comme username : admin et comme password : pfsense;

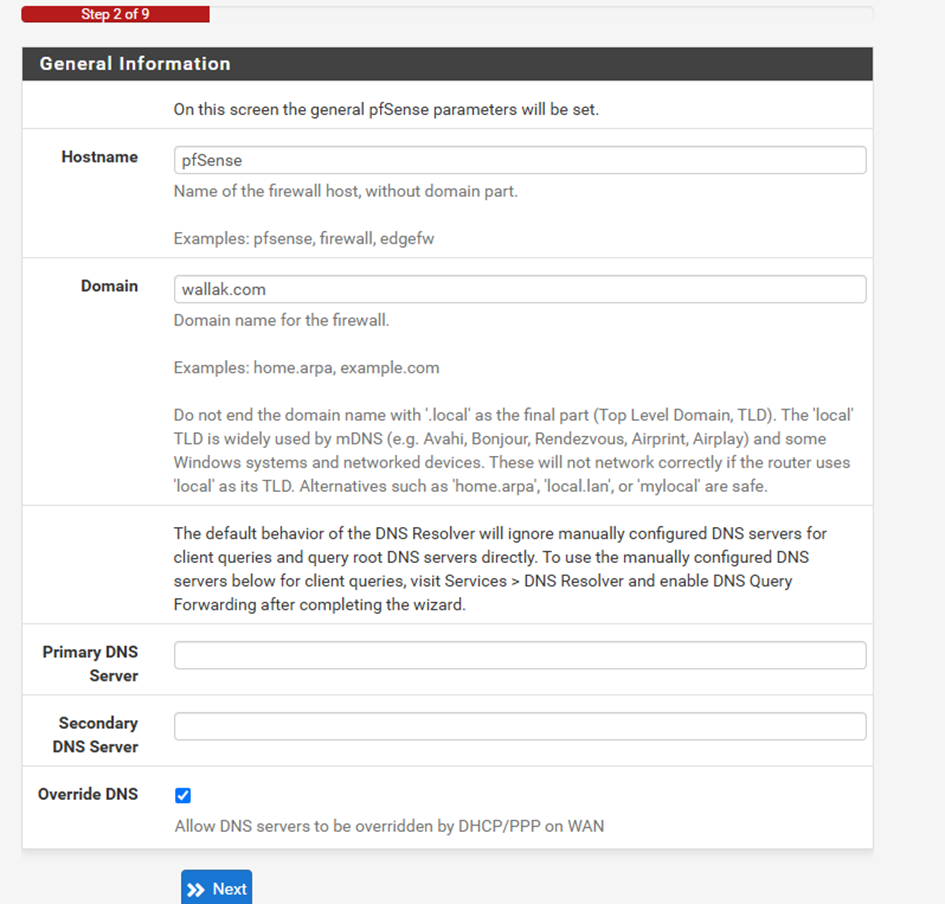

Passons à la première configuration :

Choisissez le nom de domaine et primary DNS comme 8.8.8.8 par exemple.

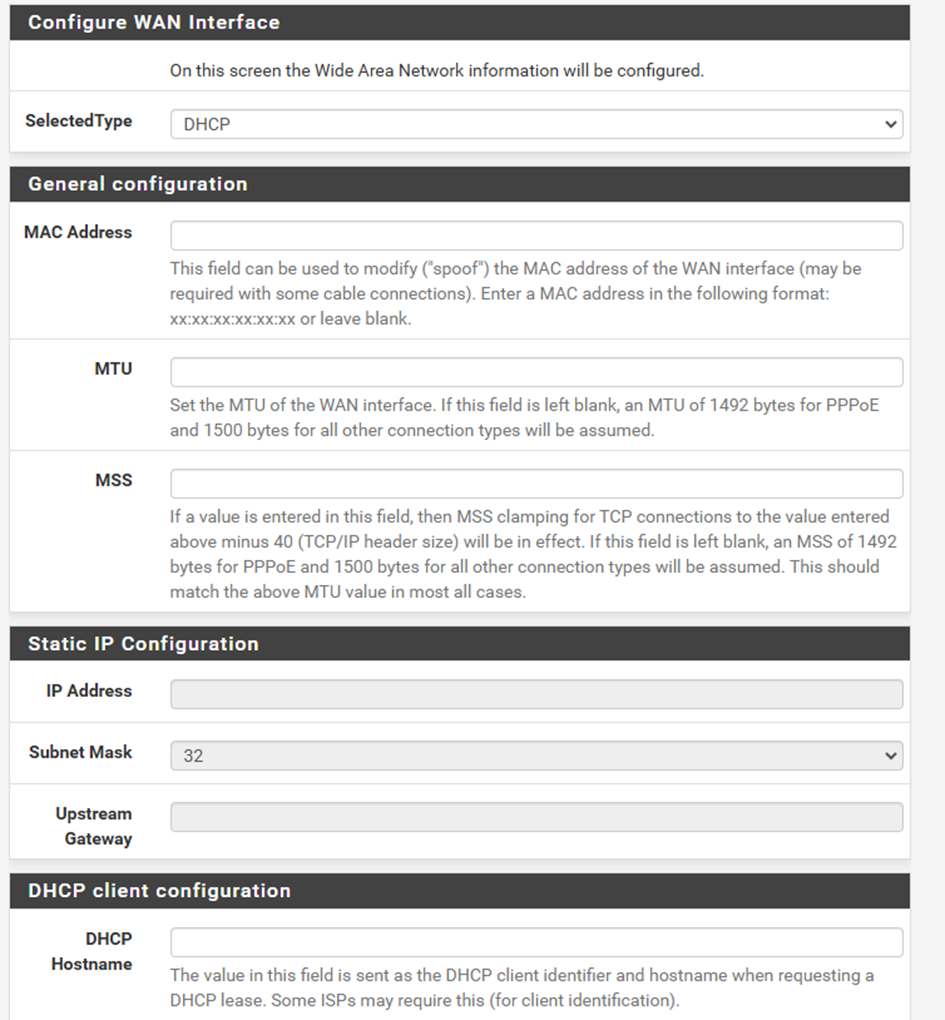

Quelques explications pour la page suivante : cela peut paraître un peu déstabilisant, car certaines notions peuvent sembler avancées et complexes. Mais pas de panique, nous pouvons conserver une configuration simple.

MAC Adresse : Ce champ peut être utilisé pour modifier (« usurper ») l’adresse MAC de l’interface WAN (peut être requis avec certaines connexions par câble). Saisissez une adresse MAC au format suivant : xx:xx:xx:xx:xx:xx ou laissez vide.

MTU : Le MTU (Maximum Transmission Unit) est la taille maximale des paquets de données qui peuvent être envoyés sur un réseau sans être fragmentés. Choisir la bonne valeur de MTU est crucial pour optimiser la performance du réseau et éviter les problèmes liés à la fragmentation des paquets. Pour Ethernet traditionnel il est de 1500octes

IPv6 : Le MTU par défaut est 1280 octets (mais il peut être configuré pour être plus grand).

PPP (Point-to-Point Protocol) : Peut avoir un MTU plus petit, souvent 1492 octets.

Encapsulation PPP dans Ethernet : PPPoE permet de transmettre des paquets PPP sur un réseau Ethernet, ce qui est une méthode populaire pour les connexions à Internet DSL.

MTU et PPPoE :

Un aspect important à prendre en compte lors de la configuration de PPPoE est la taille du MTU. Le MTU par défaut pour Ethernet est de 1500 octets, mais pour PPPoE, il est souvent recommandé de définir un MTU de 1492 octets. Cela est dû à l’en-tête PPPoE supplémentaire de 8 octets, ce qui réduit la taille effective des données qui peuvent être transmises.

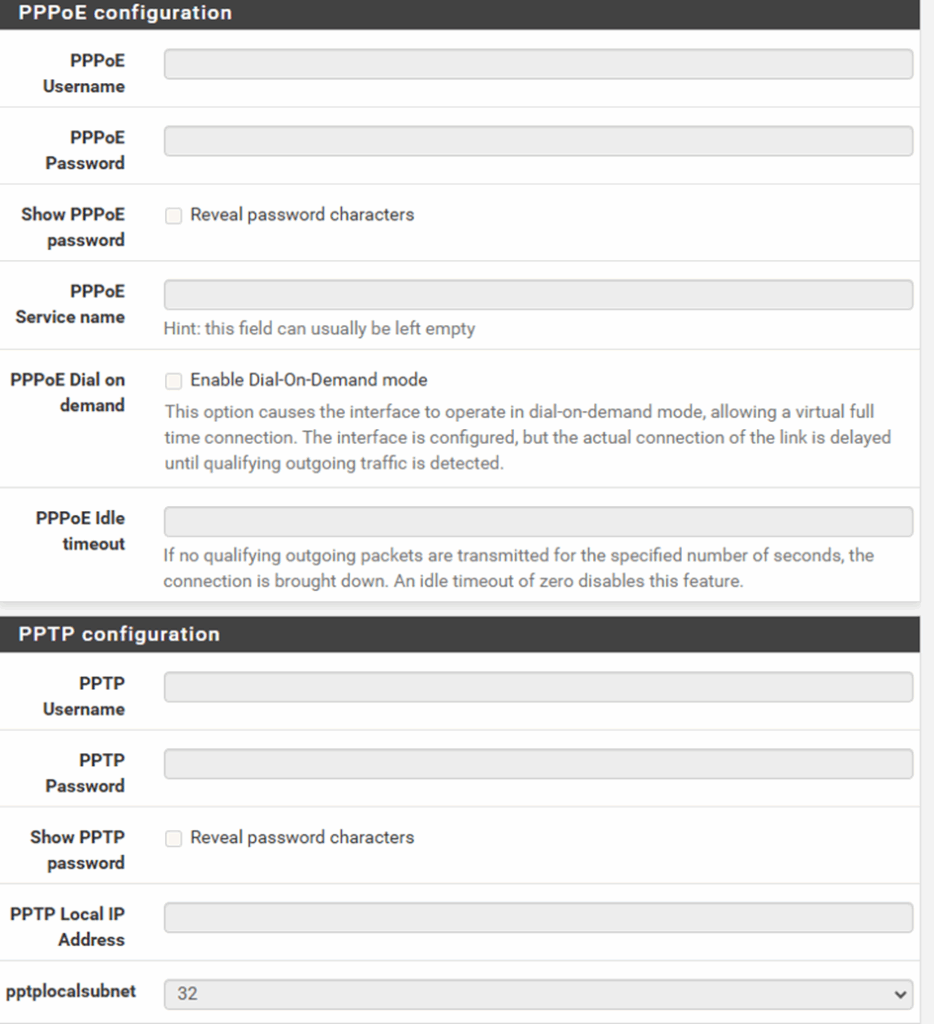

Authentification : Le protocole PPOE inclut des mécanismes d’authentification, comme PAP (Password Authentication Protocol) ou CHAP (Challenge Handshake Authentication Protocol), utilisés pour vérifier les informations d’identification fournies par l’utilisateur (nom d’utilisateur et mot de passe) avant de permettre la connexion à Internet.

Pour clarifier :

- MTU (Maximum Transmission Unit) est la taille maximale d’un paquet complet pouvant être transmis sur le réseau, y compris tous les en-têtes (Ethernet, IP, TCP, etc.).

- MSS (Maximum Segment Size) est la taille maximale des données utiles dans un segment TCP, sans les en-têtes. Autrement dit, c’est la taille de la charge utile du paquet TCP (les données que vous souhaitez transmettre), sans tenir compte des en-têtes TCP et IP.

Relation entre MTU et MSS :

Le MSS est généralement calculé en soustrayant la taille des en-têtes TCP et IP du MTU ::

Supposons que le MTU est de 1500 octets (la taille maximale d’un paquet Ethernet classique).

Un paquet Ethernet comprend :

- En-tête Ethernet : 14 octets.

- En-tête IP (IPv4) : 20 octets.

- En-tête TCP : 20 octets.

Donc, le MTU total est de 1500 octets, et les en-têtes TCP et IP font 40 octets au total (20 octets pour chaque en-tête).

Le MSS est la partie restante du paquet après avoir enlevé les en-têtes TCP et IP :

MSS = MTU - (En-tête Ethernet + En-tête IP + En-tête TCP)MSS = 1500 - (14 + 20 + 20)MSS = 1460 octetsDHCP : La valeur de ce champ est envoyée comme identifiant client DHCP et nom d’hôte lors de la demande d’un bail DHCP. Certains FAI peuvent l’exiger (pour l’identification du client).

PPTP (Point-to-Point Tunneling Protocol) est un protocole utilisé pour créer des réseaux privés virtuels (VPN). Il permet aux utilisateurs de se connecter de manière sécurisée à un réseau privé via Internet, en tunnelisant les données dans un « tunnel » crypté. PPTP a été développé par Microsoft dans les années 1990 et a été l’un des premiers protocoles VPN largement utilisés.

PPTP était autrefois un choix populaire pour les connexions VPN en raison de sa facilité de configuration et de son utilisation, mais il est aujourd’hui largement obsolète en raison de ses faiblesses de sécurité. Si vous recherchez une solution VPN sécurisée, il est fortement conseillé d’opter pour des protocoles plus modernes et plus sûrs comme L2TP/IPsec, OpenVPN ou IKEv2/IPsec.

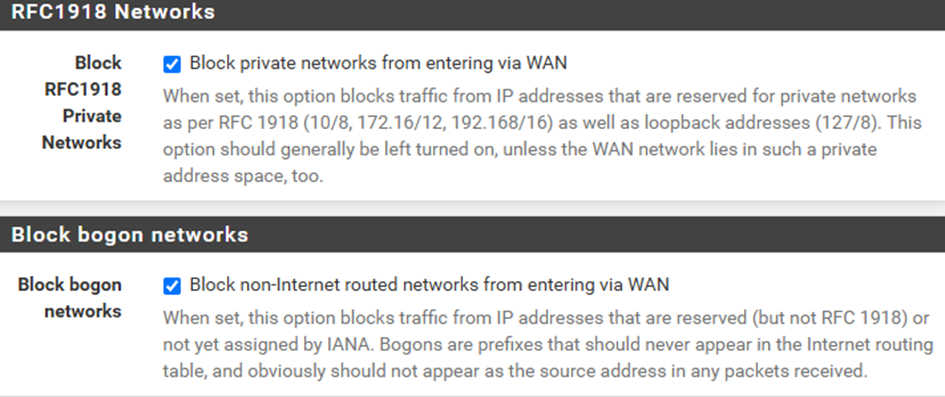

Block RFC1918 Private Network : Une fois activée, cette option bloque le trafic provenant d’adresses IP réservées aux réseaux privés conformément à la RFC 1918 (10/8, 172.16/12, 192.168/16) ainsi que les adresses de bouclage (127/8). Cette option doit généralement être laissée activée, sauf si le réseau WAN se trouve également dans un tel espace d’adressage privé. ATTENTION ! Si vous travaillez dans le cadre d’un LAB réseau privé cette option peut vous bloquer du trafic.

La RFC 1918 (Request for Comments 1918) est un document publié en 1996 par l’IETF (Internet Engineering Task Force), qui définit des plages d’adresses IP privées. Ces adresses sont réservées à un usage interne au sein des réseaux privés et ne sont pas routées sur Internet. La RFC 1918 a pour but de permettre l’utilisation d’adresses IP dans des réseaux locaux (LAN) sans épuiser l’espace d’adresses IPv4. (10.0.0.0/8, 172.16.0.0/12 et 192.168.0.0/16)

Bogon : Le terme « bogon networks » fait référence à des plages d’adresses IP qui sont utilisées de manière incorrecte ou qui ne sont pas allouées par l’IETF (Internet Engineering Task Force) pour une utilisation publique. Ces adresses sont souvent utilisées par des attaquants pour masquer leur origine, ou sont simplement non routées sur Internet.

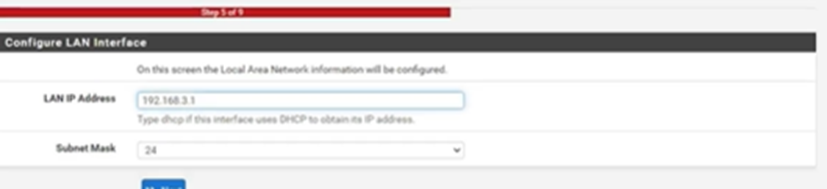

Entrez l’adresse de la passerelle (gateway) selon le réseau LAN souhaité.

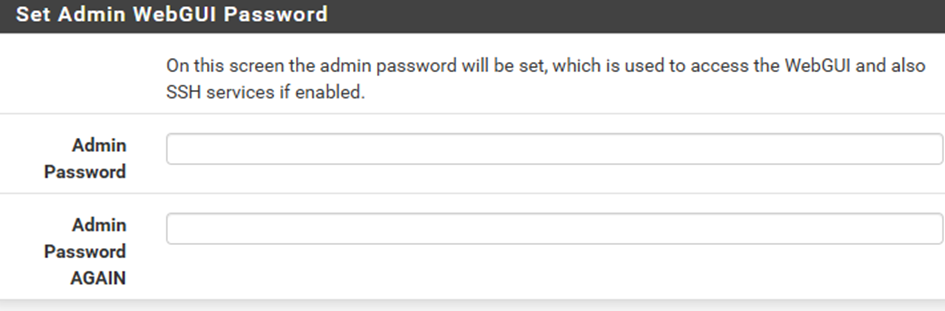

Configurez un mot de passe admin

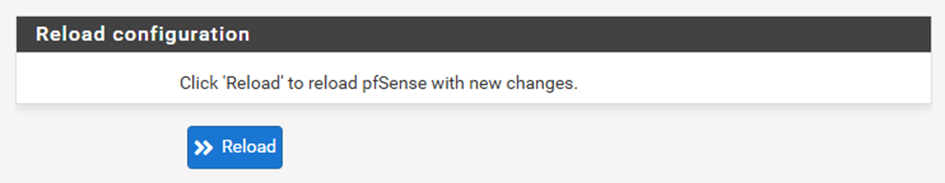

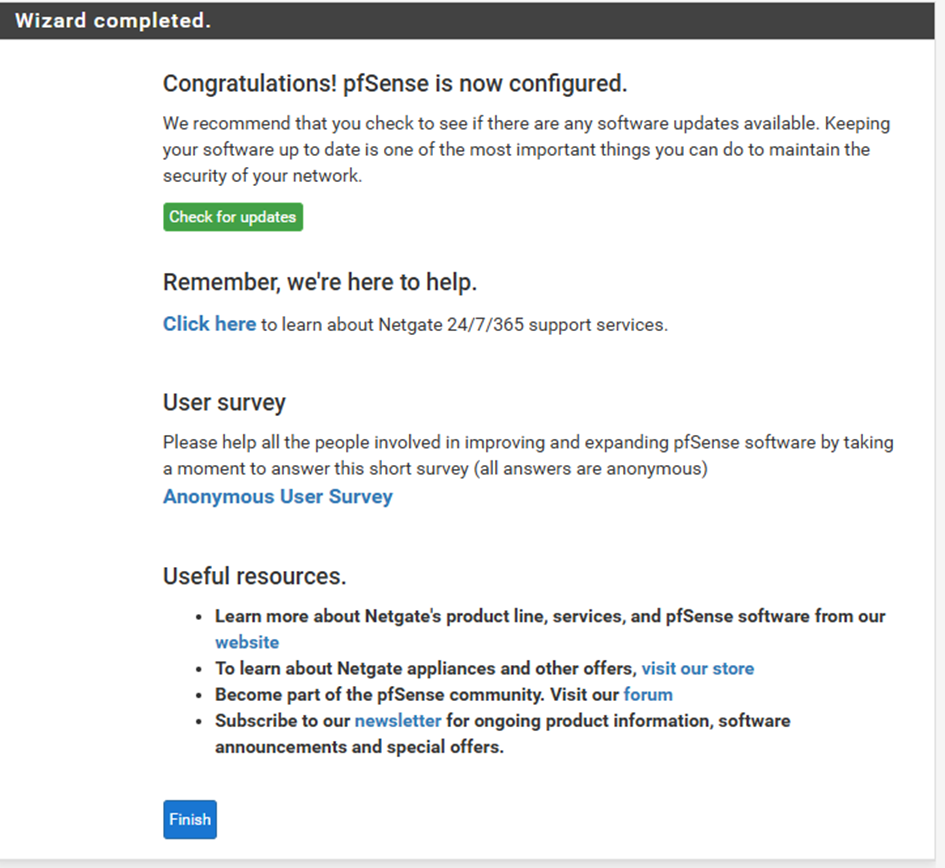

L’installation est terminée. A plus tard pour explorer les possibilités de pfSense.