Windows LAPS

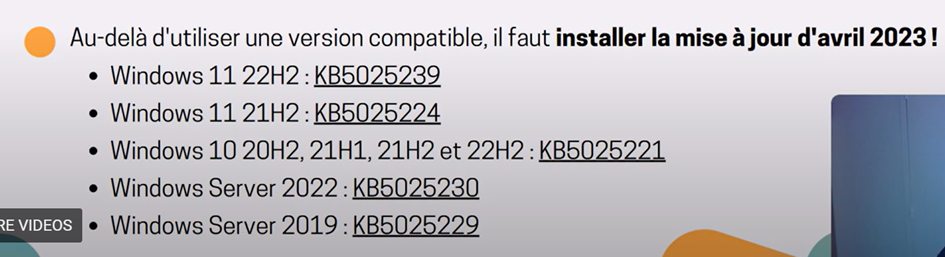

Prérequis mise à jour et versions.

Environnement :

Un serveur AD DS et un client Windows 10 dans le domaine de ce dernier. Avant tout, veillez à effectuer toutes les mises à jour Windows sur votre serveur AD DS

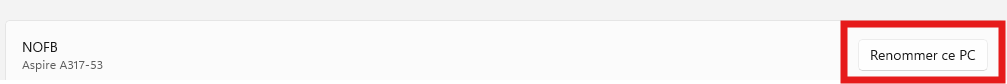

Pour joindre un PC client à un domaine, c’est très simple : allez dans les Paramètres, puis Système, et cliquez sur « Renommer ce PC. »

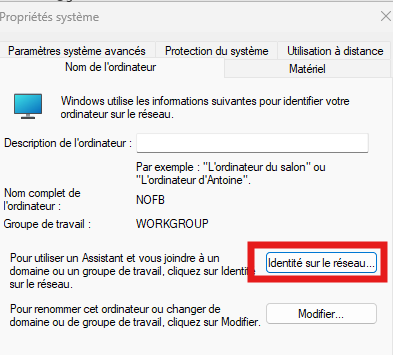

Puis cliquez sur « Identité sur le réseau… »

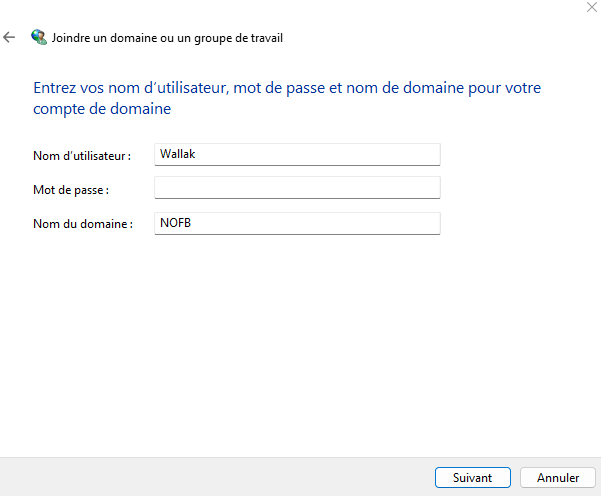

Ensuite, vous entrez soit les identifiants administrateur du domaine, soit ceux d’un utilisateur que vous aurez préalablement créé dans la console Utilisateurs et ordinateurs de l’AD et votre nom de domaine. Il faut bien entendu que le client soit sur le même réseau, et que le DNS de votre machine pointe vers l’adresse IP de votre serveur AD DS.

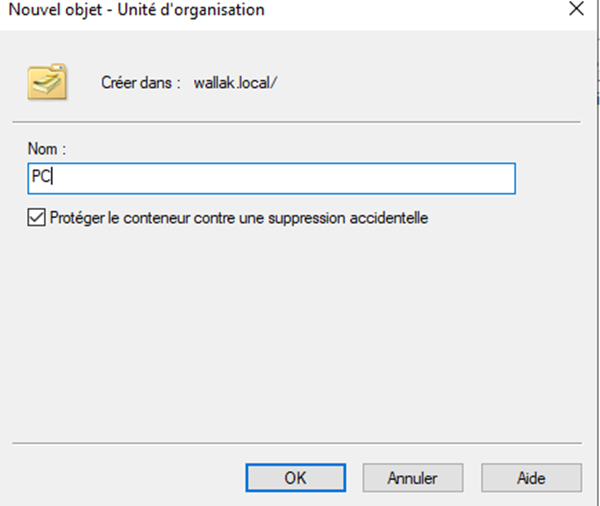

Sur le serveur nous allons créer une OU « PC » :

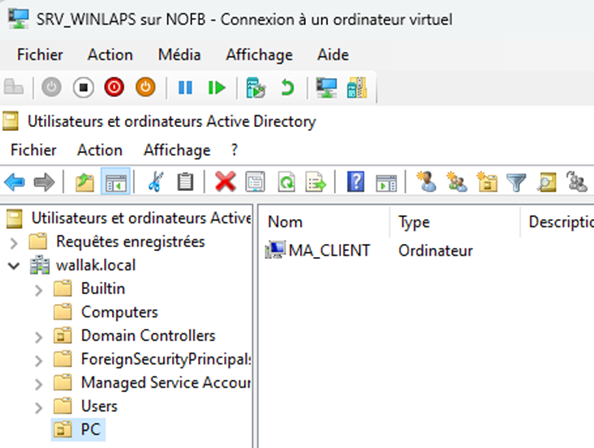

Dans laquelle nous allons ajouter nos machines.

Ensuite nous allons Importer le module laps via PowerShell :

Import-Module LAPS

Get-Command -Module LAPS

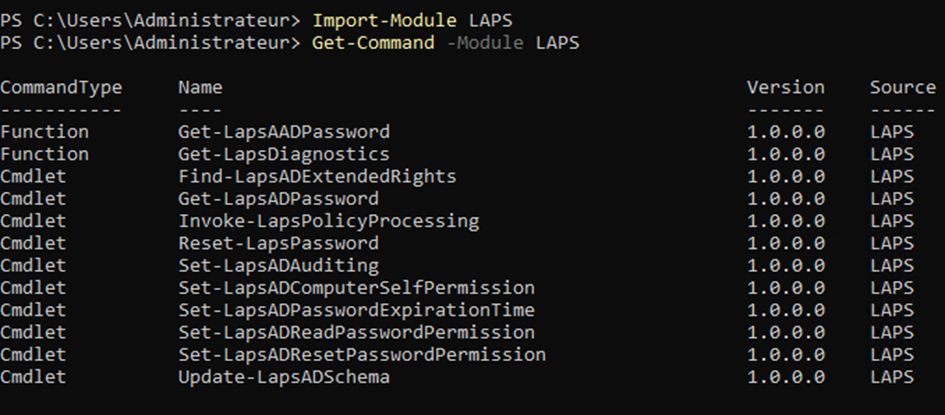

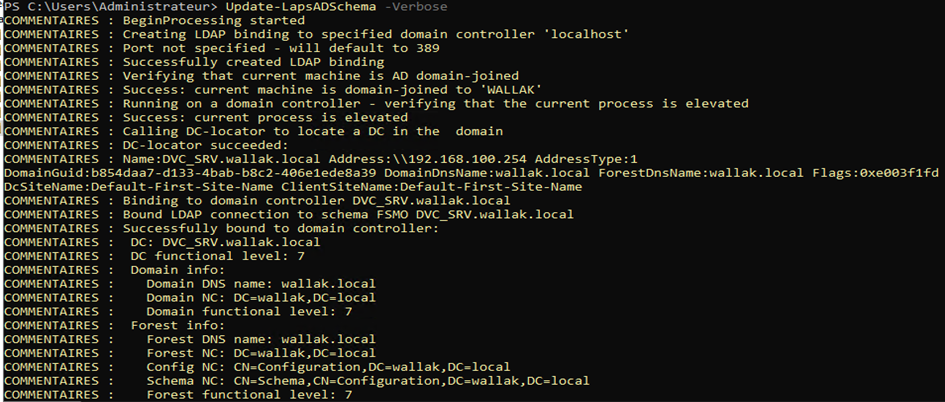

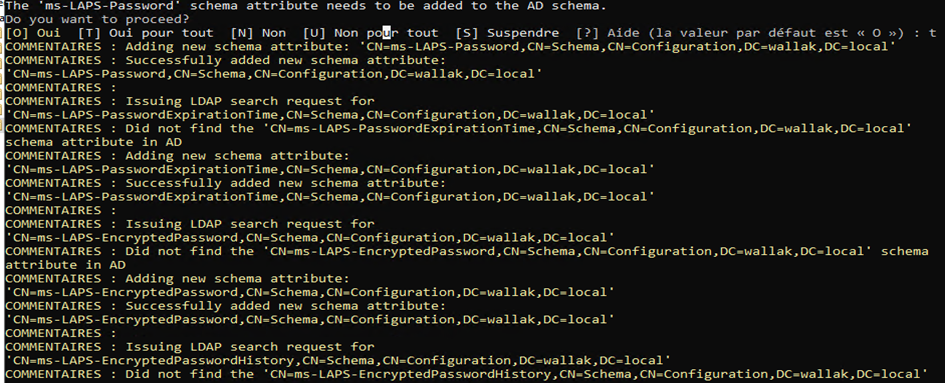

Une fois qu’on a fait ça, nous allons faire la mise à jour du schéma active directories :

Update-LapsADSchema -Verbose

T Pour « tous » :

On a bien la liste des attributs :

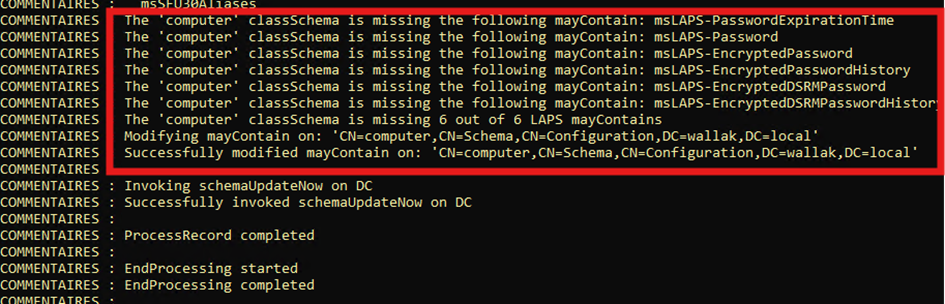

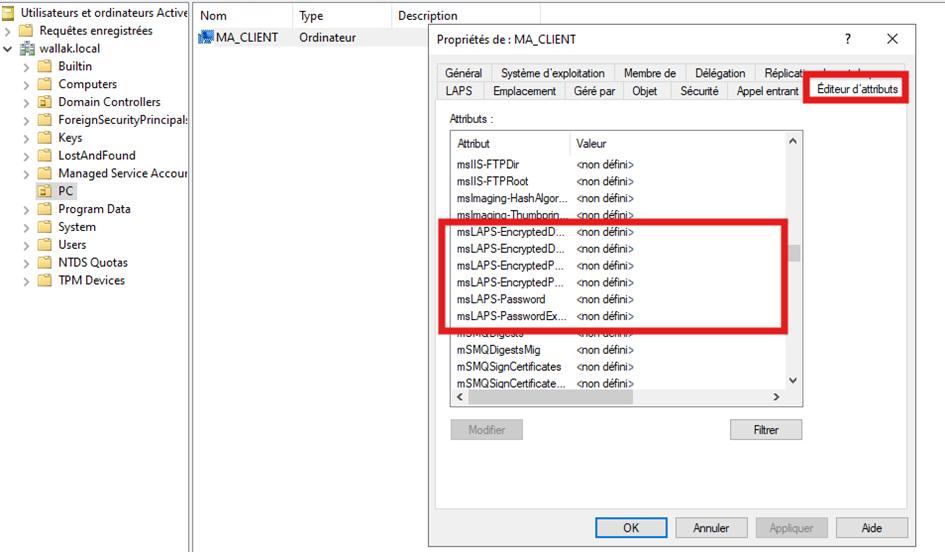

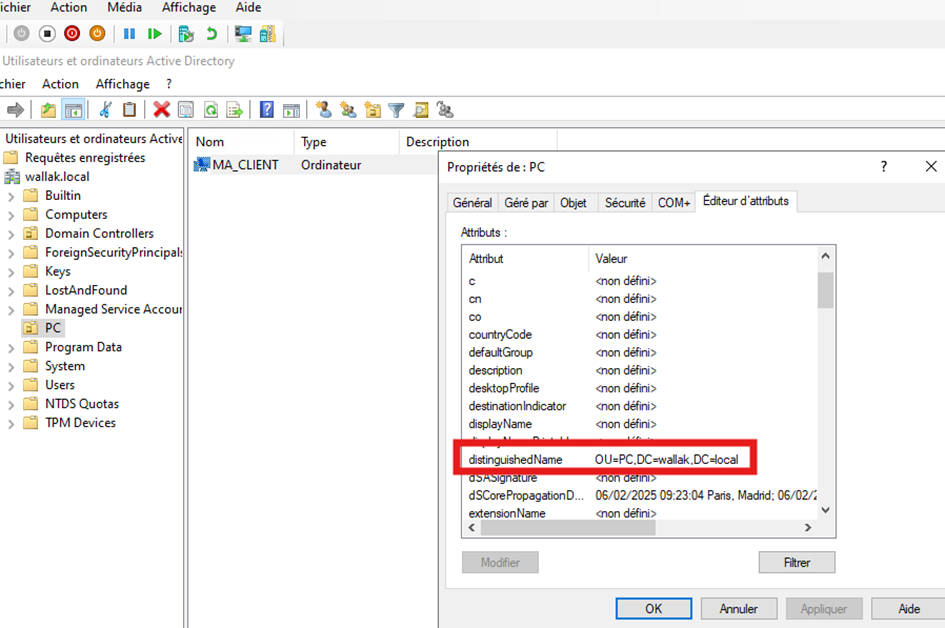

À présent, j’ouvre la console de gestion des ordinateurs et des utilisateurs, puis je vais dans le menu Affichage pour activer l’option « Afficher les fonctionnalités avancées ».

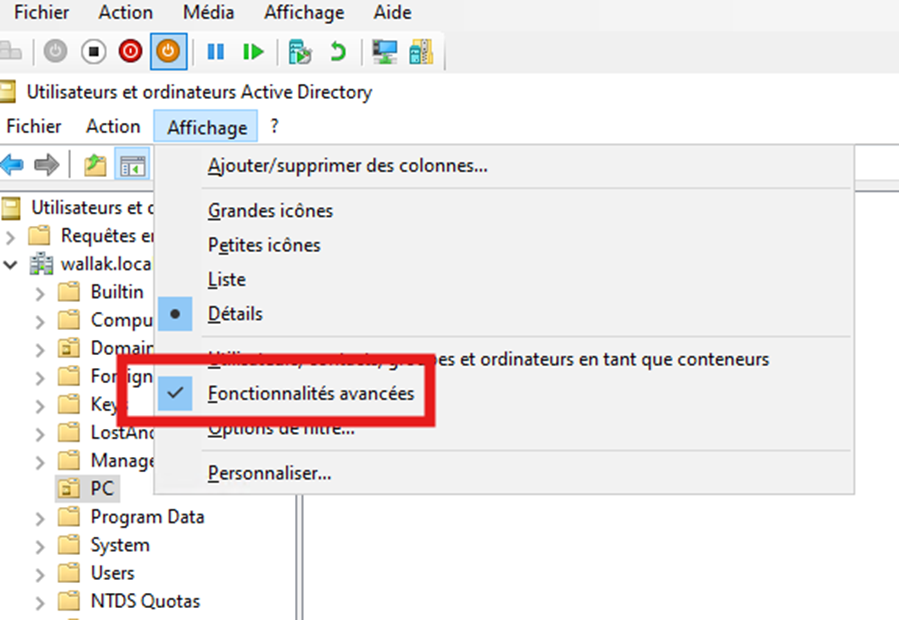

Ensuite, je double-clique sur la machine de l’utilisateur et, dans l’onglet « Éditeur d’attributs », je vérifie que les attributs de LAPS sont bien présents.

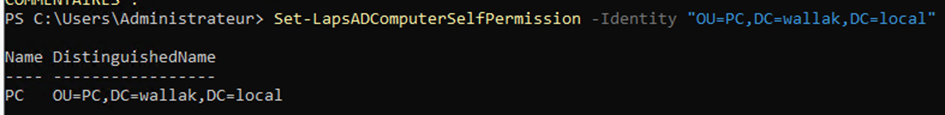

Nous allons donc attribuer les droits nécessaires aux machines dans l’OU PC, afin qu’elles puissent inscrire dans l’Active Directory les informations relatives aux mots de passe.

Pour ce faire, nous retournons dans PowerShell.

Set-LapsADComputerSelfPermission -Identity « OU-PC,DC=wallak,DC=local »

(Il s’agit du distinguishedName de l’OU. Pour le récupérer, faites un clic droit sur l’OU, ouvrez les propriétés, puis allez dans l’onglet Éditeur d’attributs et recherchez l’attribut distinguishedName.)

À partir de là, nous avons permis aux ordinateurs se trouvant dans cette OU d’inscrire leurs informations LAPS dans l’Active Directory. Nous allons maintenant passer à la partie concernant la GPO.

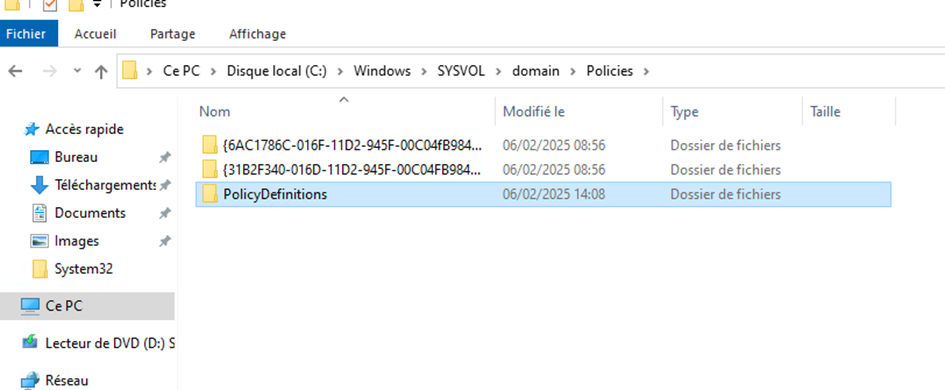

Pour cela, il faut d’abord récupérer les modèles d’administration de Windows LAPS.

Étapes :

Accédez au chemin suivant sur votre machine :C:\Windows\PolicyDefinitions

Copiez tout le contenu de ce dossier (ou le dossier entier).

Collez-le dans le répertoire suivant sur le contrôleur de domaine :C:\Windows\SYSVOL\domain\Policies\PolicyDefinitions

Cela permettra d’avoir un stockage centralisé des fichiers ADMX/ADML dans le dossier SYSVOL, pour les paramètres des stratégies de groupe.

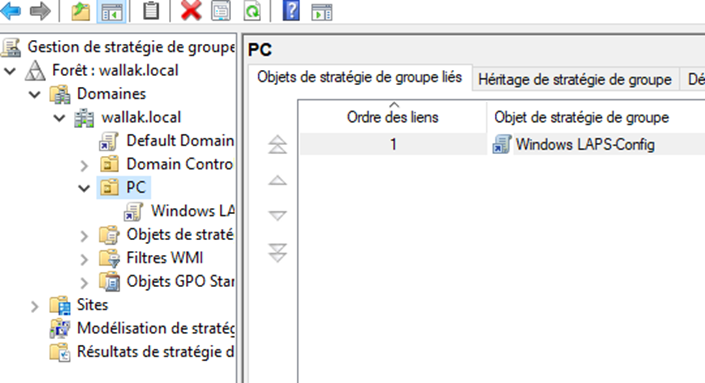

On pourra ensuite se rendre dans la console de gestion des stratégies de groupe et créer une nouvelle GPO pour l’OU « PC ».

Ensuite, clic droit sur la GPO, puis « Modifier ».

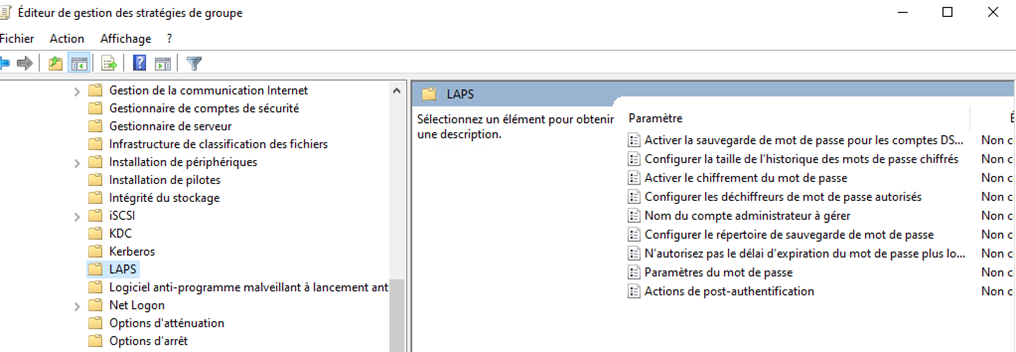

On navigue ensuite dans : Configuration ordinateur > Stratégies > Modèles d’administration > Système > LAPS.

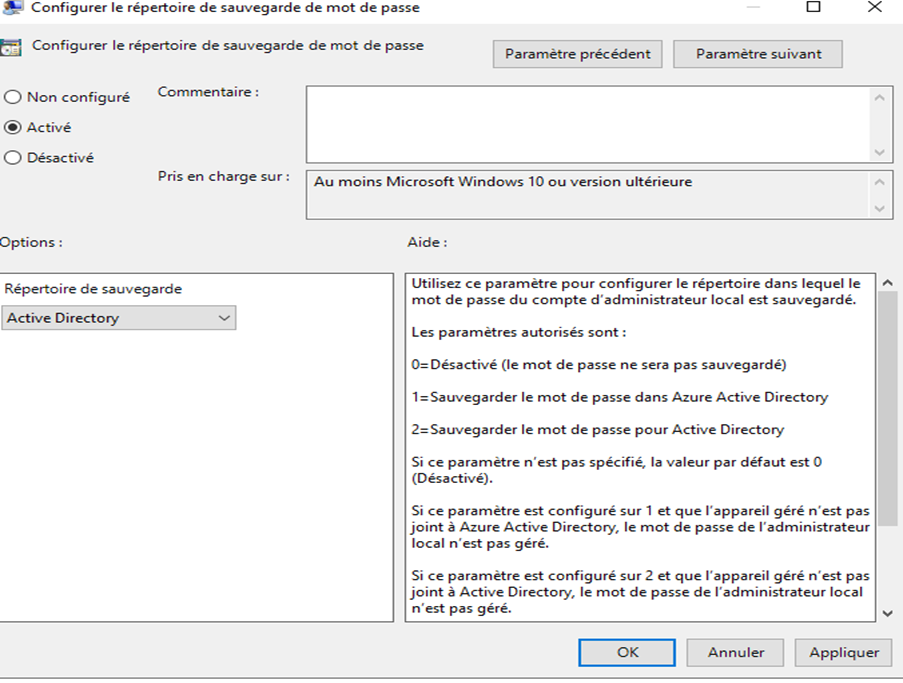

On commence par configurer la sauvegarde des mots de passe : on l’active et on choisit la sauvegarde dans « Active Directory ».

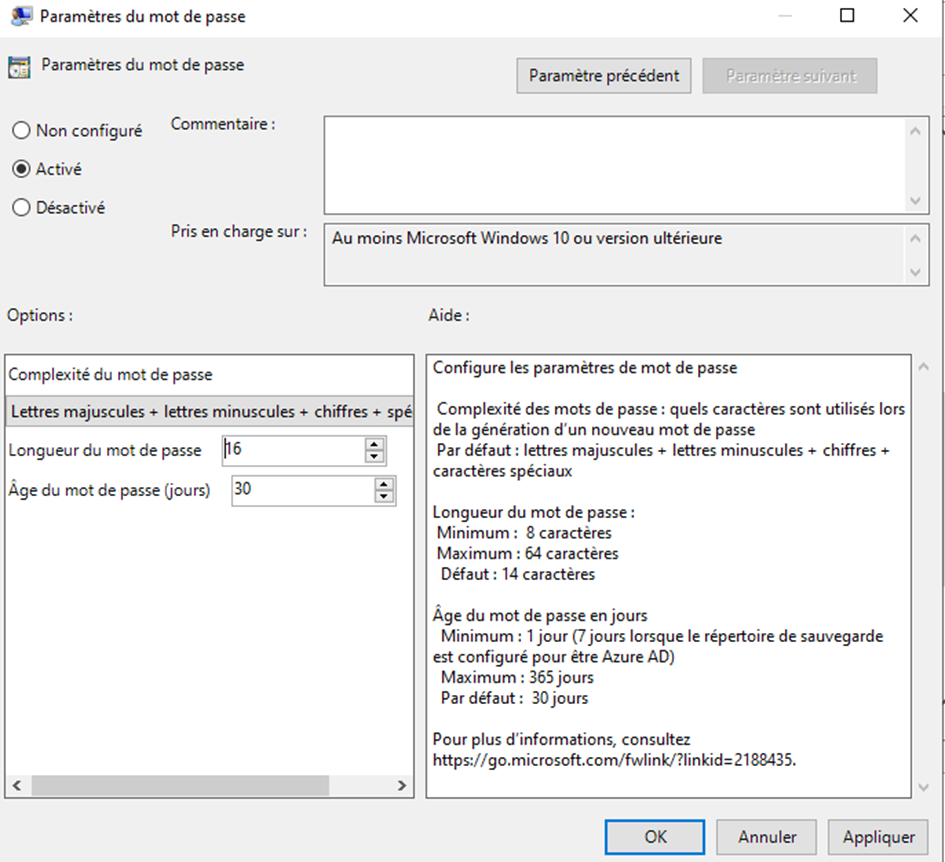

Ensuite, on se dirige vers le paramètre du mot de passe, on l’active et on définit la politique de mot de passe la plus sécurisée, par exemple : longueur de 16 caractères et âge maximal de 30 jours.

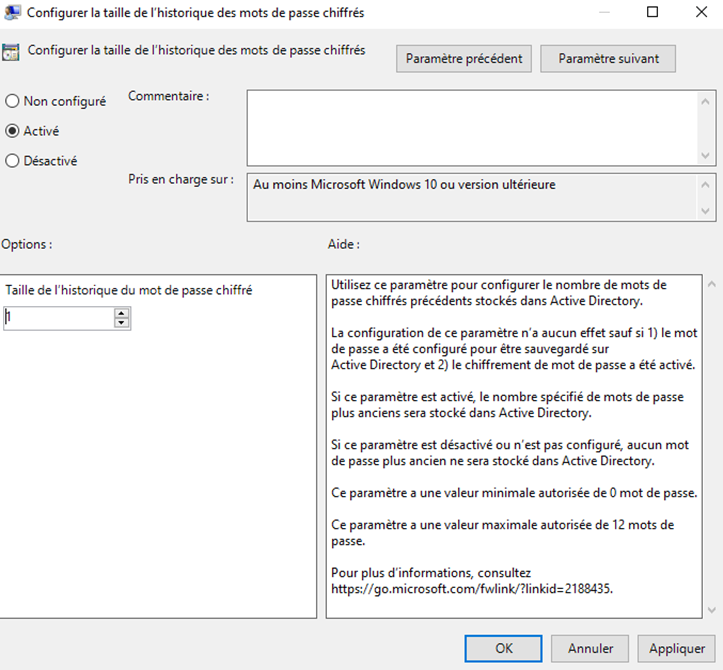

Puis, on configure la taille de l’historique des mots de passe : nous ne conservons que le dernier mot de passe, au cas où un problème surviendrait avec le mot de passe actuel.

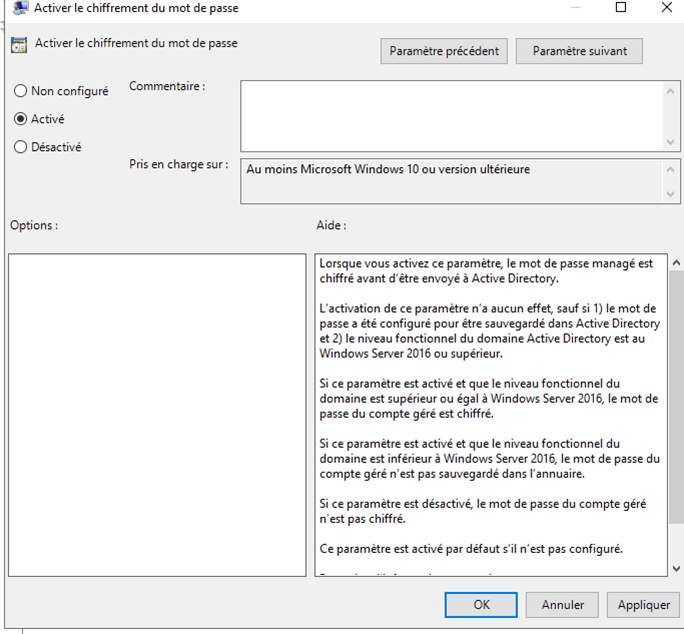

Bien entendu, nous allons également activer le chiffrement du mot de passe.

Si, sur les postes utilisateurs, votre compte administrateur porte un autre nom que « Administrateur » (nom par défaut), il faudra configurer le paramètre « Nom du compte administrateur » et y indiquer le nom du compte administrateur qui sera géré par Windows LAPS.

Nous reviendrons plus tard sur un dernier paramètre. Pour l’instant, nous allons tester la GPO sur un poste client afin de vérifier si un mot de passe est bien remonté dans l’Active Directory.

Sur le poste client, ouvrez l’invite de commande (CMD) et exécutez la commande :gpupdate /force

Cela permet de forcer l’application de la GPO. Ensuite, redémarrez le poste, puis connectez-vous avec le compte Administrateur.

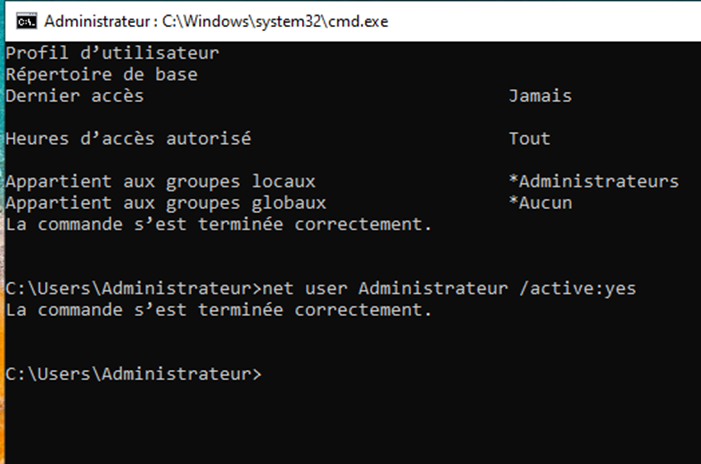

ATTENTION : le compte Administrateur sur le poste client est possiblement inactif.

Vérifiez son statut avec la commande suivante dans l’invite de commande (CMD) :

net user Administrateur

S’il est désactivé, activez le avec cette commande :

net user Administrateur /active:yes

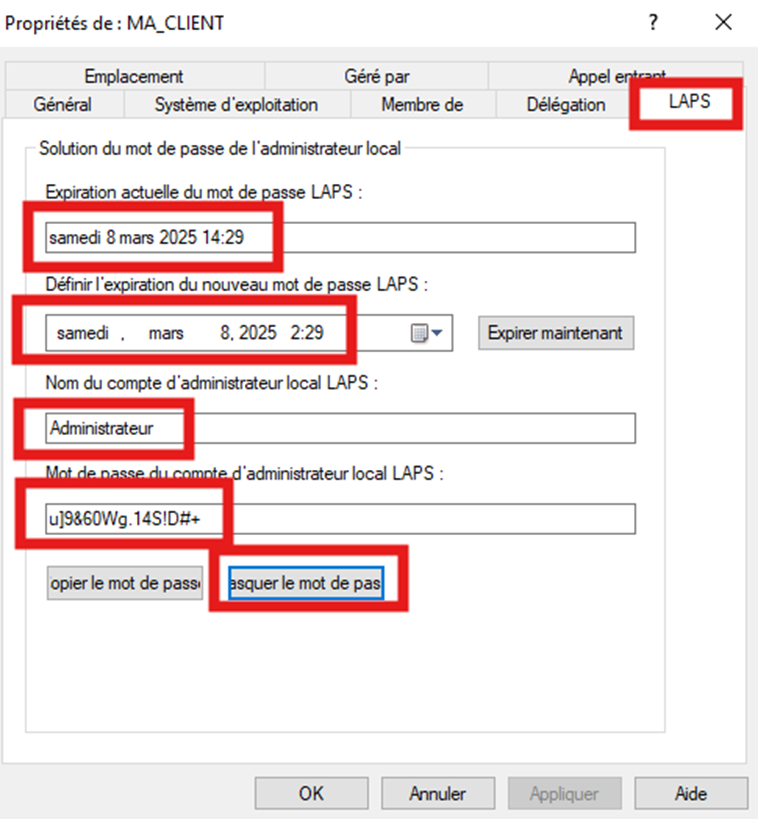

Après cela, ouvrez la console « Utilisateurs et Ordinateurs Active Directory », allez dans l’OU PC, puis consultez les propriétés de la machine dans l’onglet LAPS.

Vous devriez voir qu’un nouveau mot de passe a été généré. Il sera possible de l’afficher à partir de cet emplacement.

On peut également retrouver le mot de passe dans sa version chiffrée via l’éditeur d’attributs.

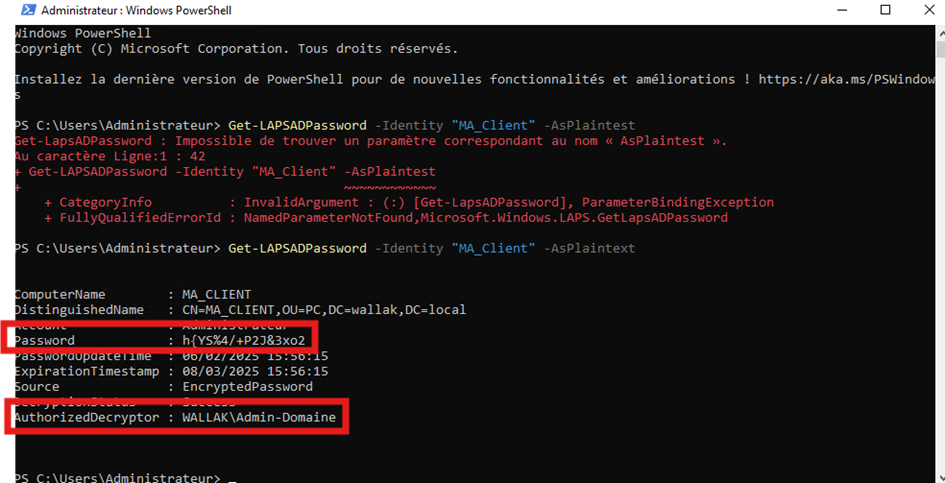

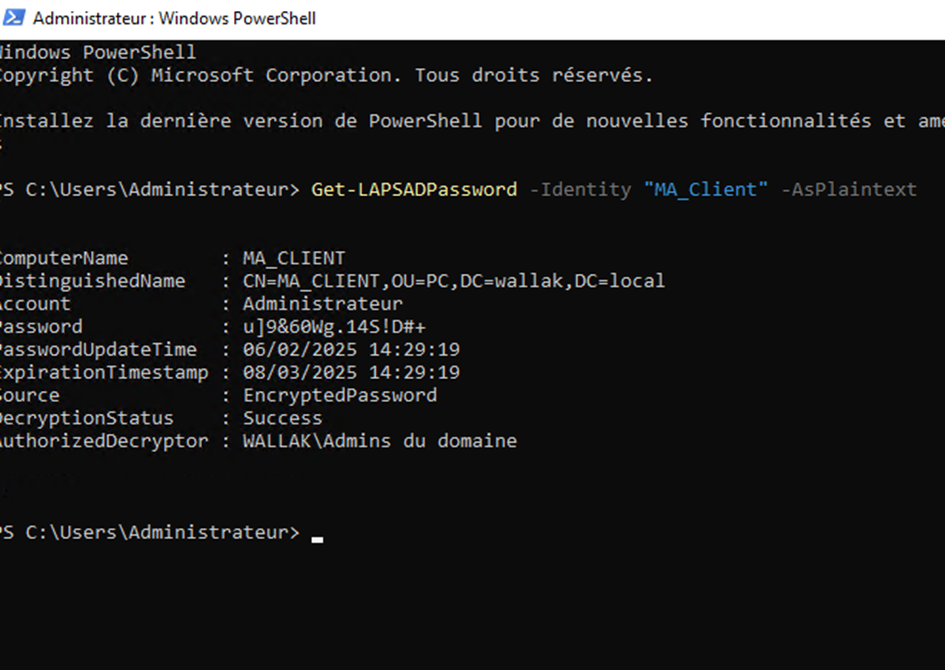

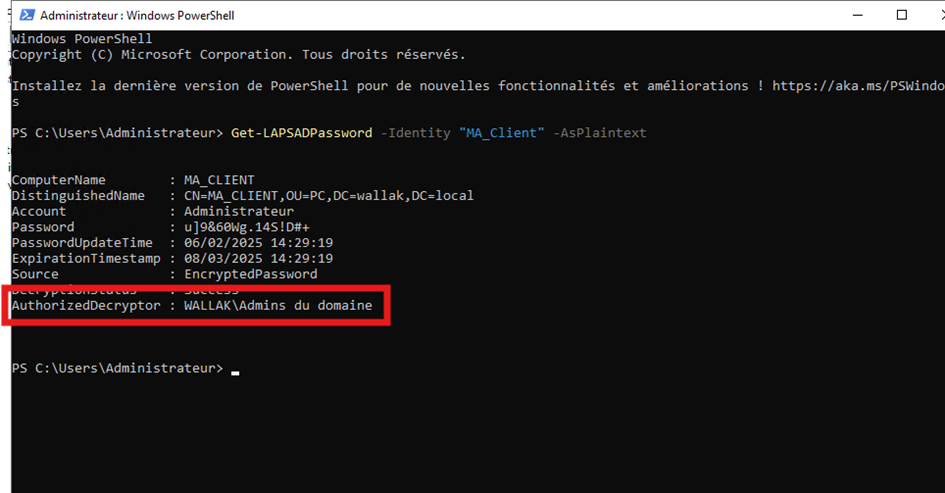

Avec la commande PowerShell suivante, il est possible de récupérer le mot de passe en clair :

Get-LAPSADPassword -Identity « NomduPC » -AsPlainText

On obtient ainsi un mot de passe robuste et différent pour le compte Administrateur sur chaque machine.

Dans l’Observateur d’événements, un journal LAPS est disponible pour consulter les informations liées aux actions effectuées par LAPS.

Comme vu précédemment, via l’onglet LAPS dans la console Utilisateurs et Ordinateurs Active Directory, il est possible de forcer l’expiration du mot de passe afin qu’il soit immédiatement régénéré.

Pour que le processus s’exécute sans délai, il faut l’accompagner d’une commande PowerShell sur le poste client :

Invoke-LapsPolicyProcessing

Ensuite, vous pouvez vous connecter au compte Administrateur du poste client en utilisant le nouveau mot de passe généré par LAPS.

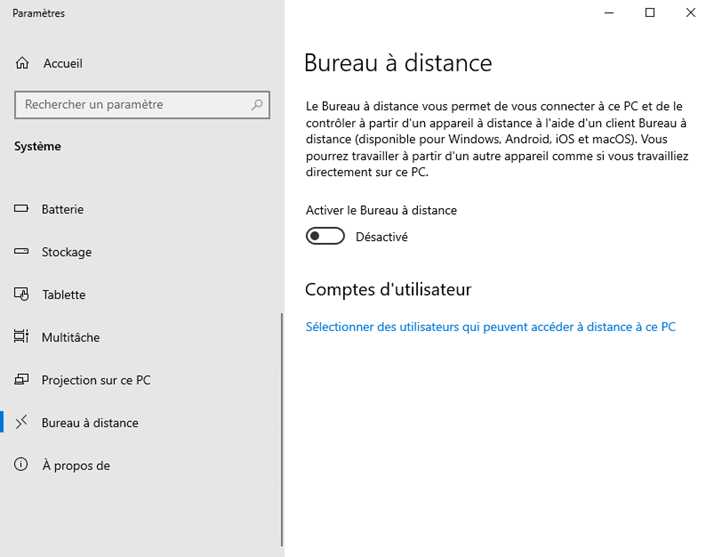

Il est possible de faire cela via le Bureau à distance, à condition d’avoir activé cette fonctionnalité sur le poste client.

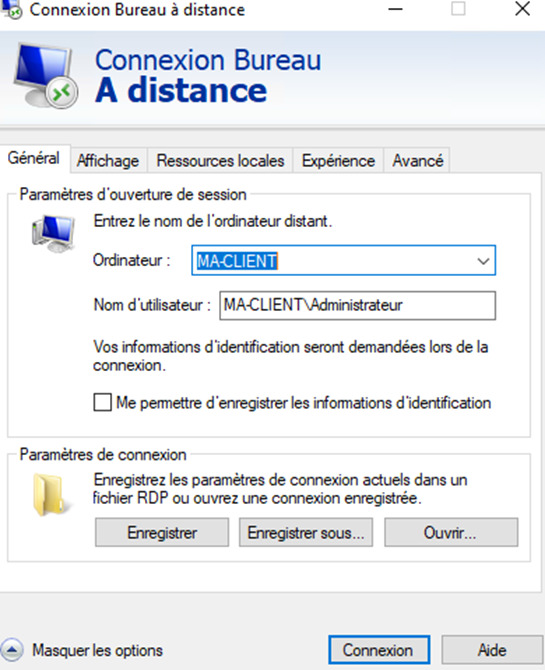

Puis depuis l’AD connexion Bureau à distance avec les paramètres ci-dessous. Nom de la machine\Nom d’utilisateur.

Et voilà !

Une dernière chose : L’autorisation de lire les mots de passe, de les déchiffrer.

Pour permettre à un groupe Administrateurs du domaine de déchiffrer les mots de passe, il est nécessaire de disposer d’un groupe d’administration dédié.

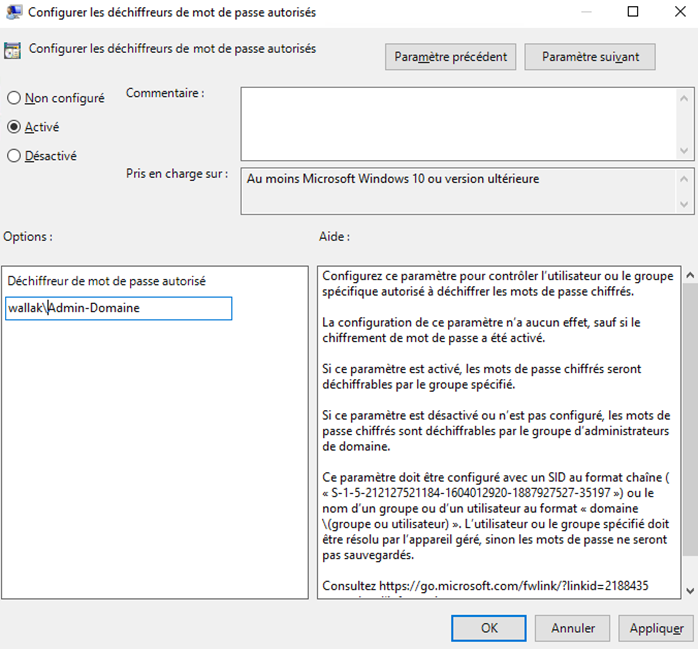

Nous allons retourner dans la GPO et configurer les autorisations de déchiffrement des mots de passe en ajoutant le groupe cible.

Cela peut se faire soit en utilisant le SID du groupe, soit en renseignant son nom précédé du nom de domaine (ex. : MONDOMAINE\NomDuGroupe).

On ajoute bien les utilisateurs cibles dans le groupe défini.

Ensuite, on entre la commande PowerShell suivante :

Set-LapsADReadPasswordPermission -Identity « OU=PC,DC=wallak,DC=local » -AllowedPrincipals « wallak\Admin-Domaine »

Le déchiffrement des mots de passe sera alors autorisé pour ce groupe.