Installation et configuration d’un serveur IIS et d’une autorité de certification

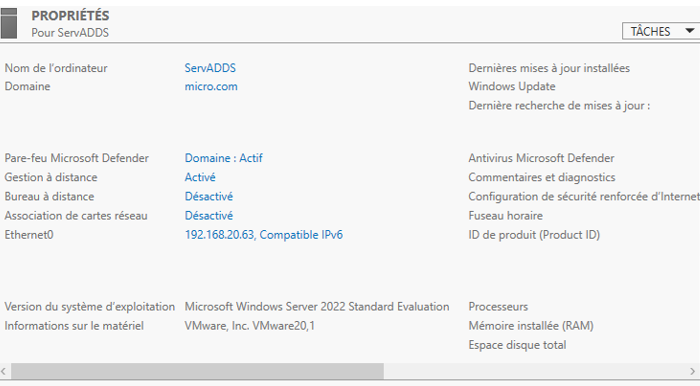

Environnement : Nous aurons donc VM1 en tant que serveur Active Directory (AD), VM2 en tant que serveur IIS, VM3 comme client Windows 10 intégré au domaine.

Étape 1 : Création du serveur AD DS (voir le support sur la mise en place d’un serveur Active Directory)

Étape 2 : Création d’un client Windows 10 et intégration de ce dernier dans le domaine (voir le support « Création d’un client Windows 10 et intégration au domaine »).

Rôle d’une Autorité de Certification (CA) pour IIS

Dans le cadre d’un serveur IIS, une Autorité de Certification (CA) est utilisée pour :

- Authentifier le serveur web, en garantissant qu’il est bien celui qu’il prétend être.

- Sécuriser les communications, en chiffrant les échanges entre les clients (navigateurs, applications) et le serveur IIS via le protocole TLS/SSL.

- Éviter les avertissements de sécurité dans les navigateurs, en utilisant un certificat émis par une CA de confiance.

Types d’Autorités de Certification :

1️⃣ CA Publique (externe)

- Fournie par des organismes reconnus comme Let’s Encrypt, DigiCert, GlobalSign, Sectigo, etc.

- Utilisée pour des sites accessibles publiquement sur Internet.

- Nécessite une validation (DV, OV ou EV) avant l’émission du certificat.

- Gérée par des autorités tierces.

2️⃣ CA Privée (interne)

- Installée et gérée en interne via un serveur d’Autorité de Certification Microsoft (AD CS – Active Directory Certificate Services).

- Utilisée pour les intranets, serveurs internes et applications d’entreprise.

- Nécessite d’ajouter la CA comme autorité de confiance sur les postes clients pour éviter les avertissements de certificat.

Nous avons donc créé une VM sous Windows Server 2022, et, comme d’habitude, nous allons tout d’abord :

- configurer le nom de la machine,

- définir les paramètres IP,

- et l’intégrer immédiatement au domaine.

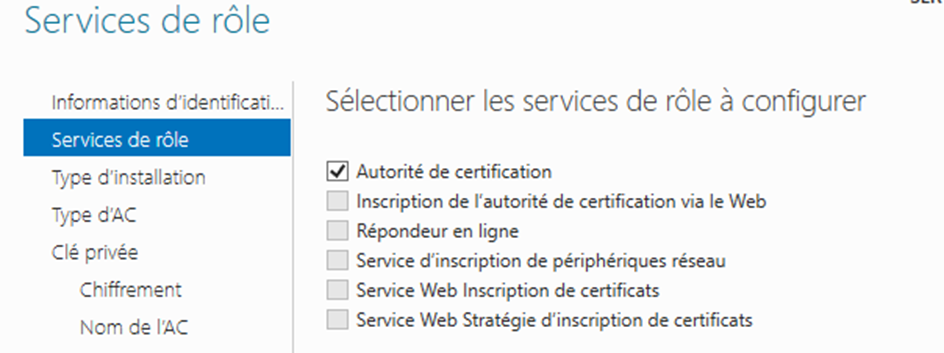

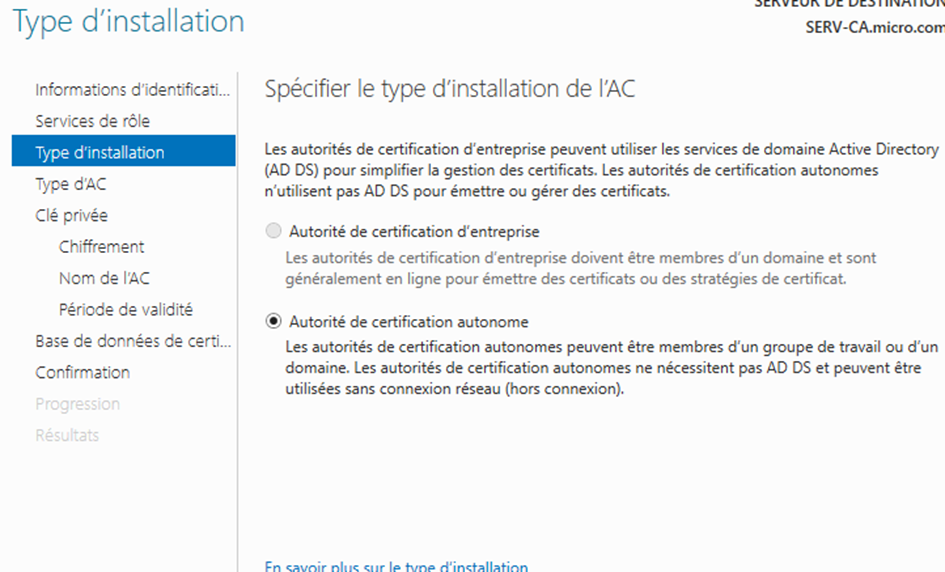

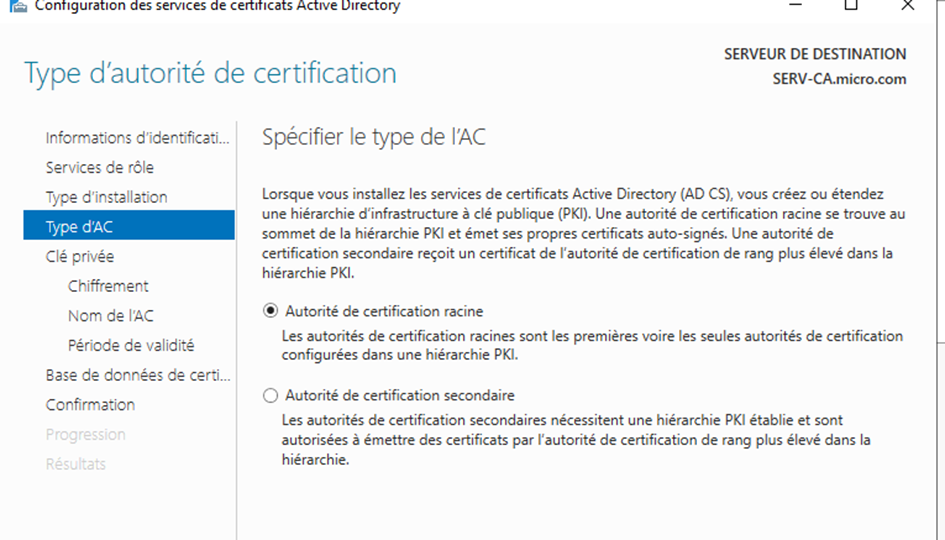

Le fait de créer une VM indépendante, sans ajouter les rôles sur notre serveur AD DS principal, signifie que nous aurons une autorité de certification autonome (standalone CA).

Comme nous installons le rôle d’Autorité de Certification sur une machine distincte et non directement sur le contrôleur de domaine (AD DS), nous ne pouvons mettre en place qu’une autorité de certification autonome.

Cela signifie que chaque certificat devra être généré et approuvé manuellement, même si les machines sont intégrées au domaine.

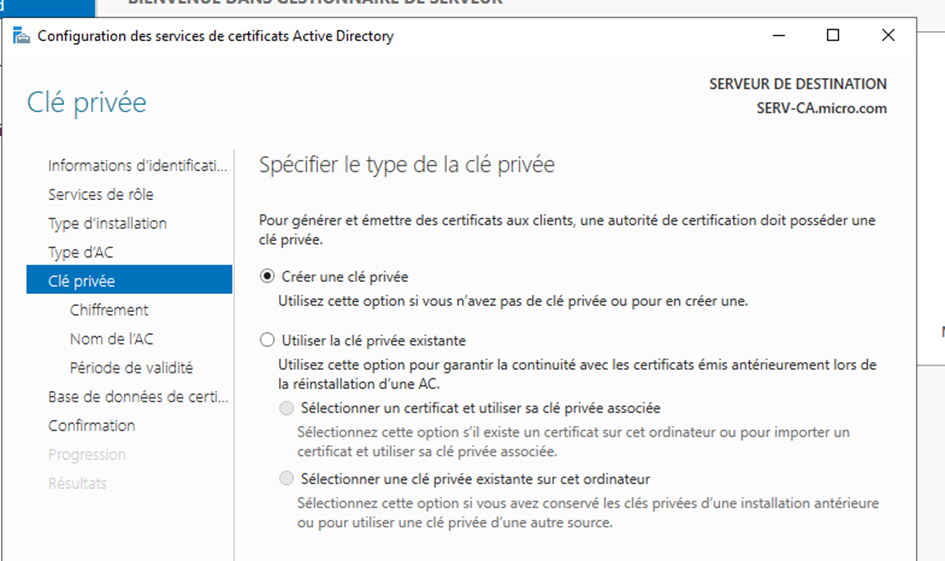

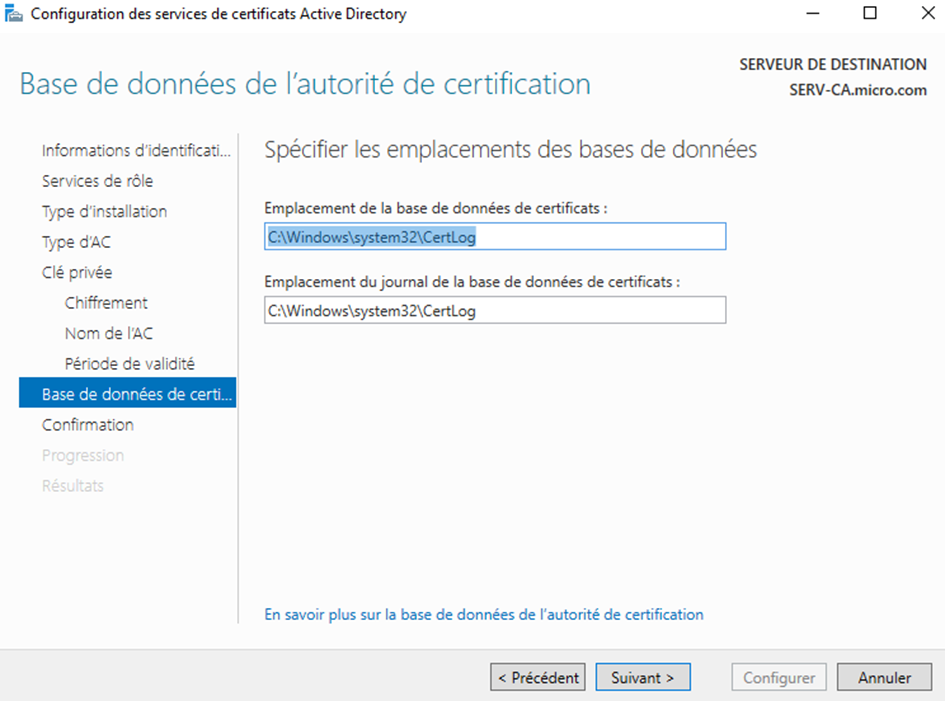

Ensuite, nous allons créer une nouvelle clé privée.

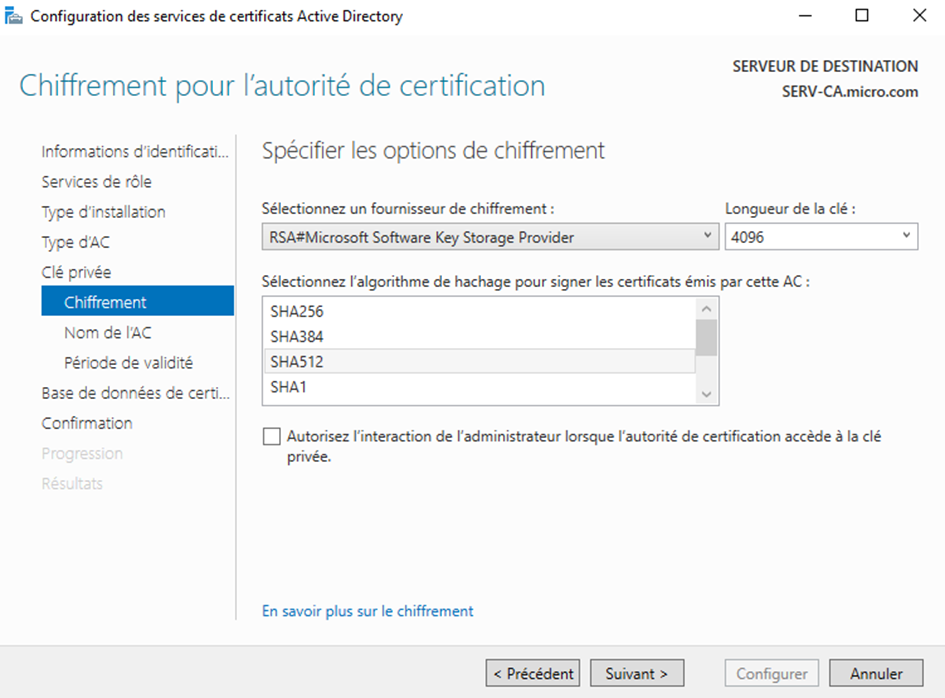

Il est recommandé d’utiliser l’algorithme de hachage SHA-512 avec une taille de clé de 4096 bits pour un niveau de sécurité élevé.

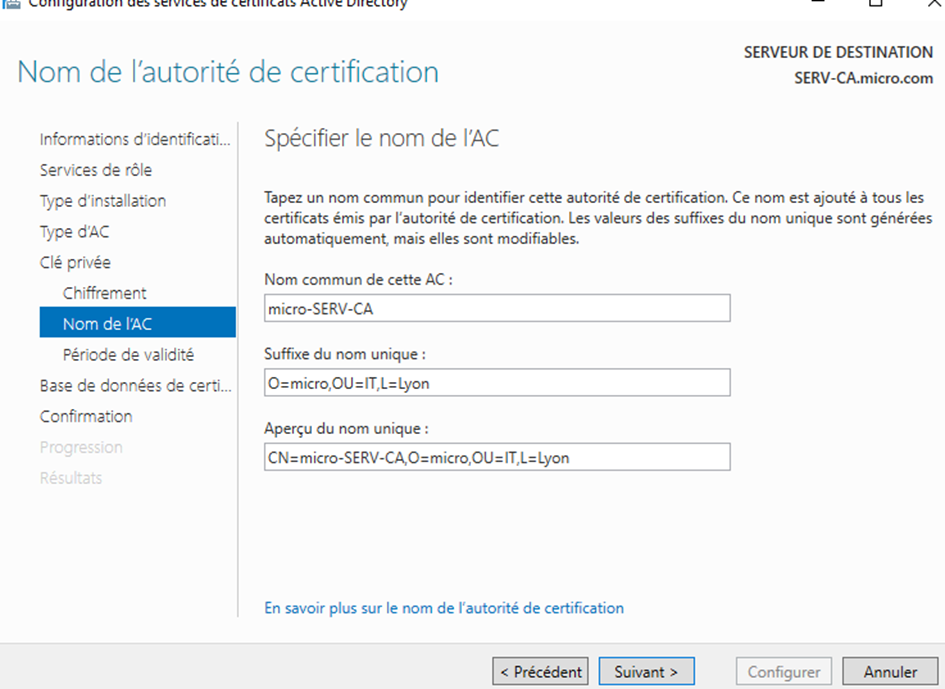

Le Suffixe : Il est utilisé pour :

✅ Définir l’espace de nommage des certificats émis.

✅ S’assurer que les certificats sont uniques et bien identifiables.

✅ Faciliter l’organisation si plusieurs CA existent dans l’entreprise.

Aperçu du nom : Ce nom apparaît dans chaque certificat émis par la CA et permet de :

✅ Identifier l’autorité de certification ayant délivré le certificat.

✅ Vérifier si un certificat provient bien de la CA de ton organisation.

✅ Aider les clients à valider la chaîne de certification.

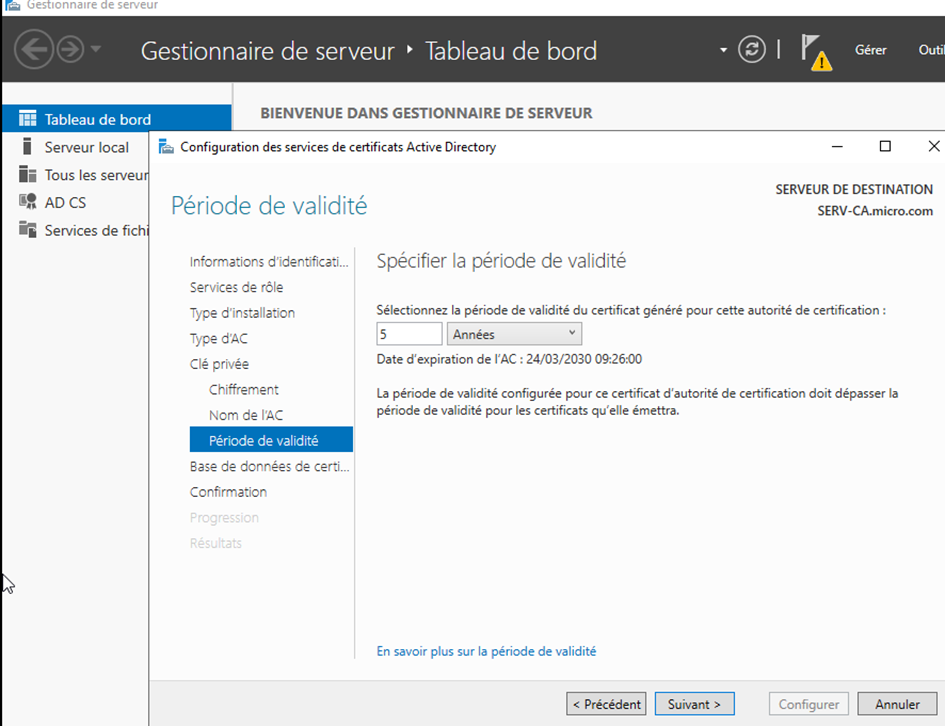

Notre autorité de certification (CA) est maintenant créée ! Je la rentre dans le domaine.

Nous allons ensuite créer un serveur IIS simple. Je le rentre dans le domaine.

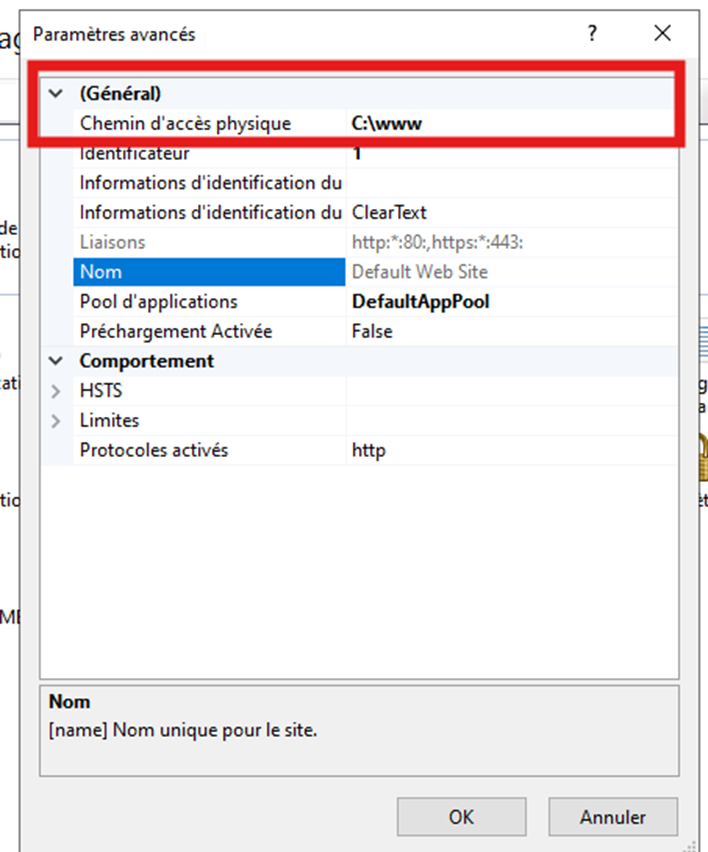

Dans les paramètres avancés du site, j’ai modifié le chemin d’accès physique du site web.

Une fois cela fait, j’ai téléchargé un template index.html et je l’ai copié dans le nouveau dossier défini dans le chemin d’accès physique, afin d’avoir un faux site web fonctionnel à des fins de test.

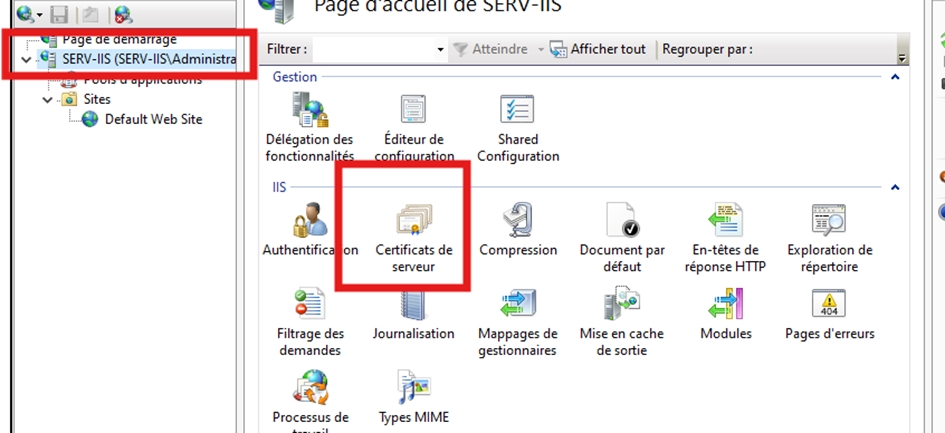

Puis, j’ai effectuer une demande de certificat.

J’ai sauvegardé ce fichier au format .req.

Le fichier .req (Certificate Signing Request – CSR) est utilisé pour faire une demande de certificat auprès d’une Autorité de Certification (CA). Il contient toutes les informations nécessaires pour générer un certificat signé.

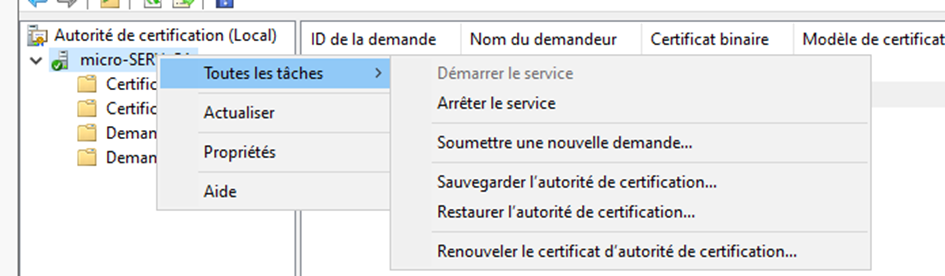

Je l’ai ensuite mis dans un dossier partagé afin de pouvoir le récupérer depuis mon serveur CA, où j’ai soumis une demande de certificat.

Ensuite, dans Demande en attente, j’ai fait un clic droit sur la demande et choisi Délivrer.

Puis, dans l’onglet Délivré, j’ai extrait le certificat et l’ai enregistré au format .cer.

Je l’ai ensuite remis dans le dossier partagé pour le récupérer à nouveau sur le serveur IIS et créer une liaison avec mon site web.

Nous voilà donc avec un site accessible en HTTPS.

Cependant dans le cas d’un certificat auto-signé, la sécurité n’est pas optimale.

Voici pourquoi :

- Absence de vérification par une autorité de certification (CA) reconnue :

Un certificat auto-signé n’est pas validé par une tierce partie de confiance (CA). Il peut donc être facilement falsifié. - Aucune confiance par défaut :

Lorsqu’un certificat auto-signé est utilisé, le client ne peut pas lui faire confiance sans une validation explicite, car il ne reconnaît pas l’autorité émettrice. - Vulnérabilité aux attaques de type « Man-In-The-Middle » (MITM) :

Sans chaîne de confiance, un attaquant peut usurper l’identité du serveur, et le client risque de ne pas détecter la fraude.